Как Google и Bloсkchain.com позволяют хакерам красть криптовалюту

Какого хрена, Гугл? Именно так мы отреагировали на произошедшее: 23 сентября Crypto News попал в ловушку фишинга. Совершенно там, где не ждали — в выдаче Гугла. Фишинговые сайты — не новый инструмент в руках преступников, но Гугл уже НЕСКОЛЬКО ЛЕТ не может ничего сделать с этим. Достаточно поискать и найти статью еще 2018 года, где говорится, что на этой схеме взломщики уже тогда заработали 50 млн долларов. Дальше — больше. Выясняется, что мошенники атакуют Bloсkchain.info — что говорит о том, что проект ничего не предпринимает, чтобы защитить своих пользователей. Остается только задаться вопросом: может ли быть им это выгодно?

Далее мы в деталях расскажем, что именно произошло, и что вам надо делать, чтобы избежать потери денег — ибо из нашей истории понятно, что ни Гугл, ни Bloсkchain.com ничего не делали и, похоже, не собираются делать для безопасности пользователей сети.

С чего все началось

23 сентября у нас возникла необходимость войти в BTC-кошелек редакции для оплаты счетов на услуги. Атаке подвергся наш онлайн-кошелек на сервисе bloсkchain.com, откуда злоумышленниками было выведено примерно 0,615 BTC. Это ссылка на адрес мошенников, на нем можно увидеть нашу и транзакции тех, кто попал в идентичную ситуацию

На момент публикации оказалось, что за сутки только на этом адресе фишеров уже скопилось 4,6 BTC с 16 транзакций — еще 12 человек как минимум попалось на удочку. Представьте, сколько у них может быть адресов!

Ошибка №1

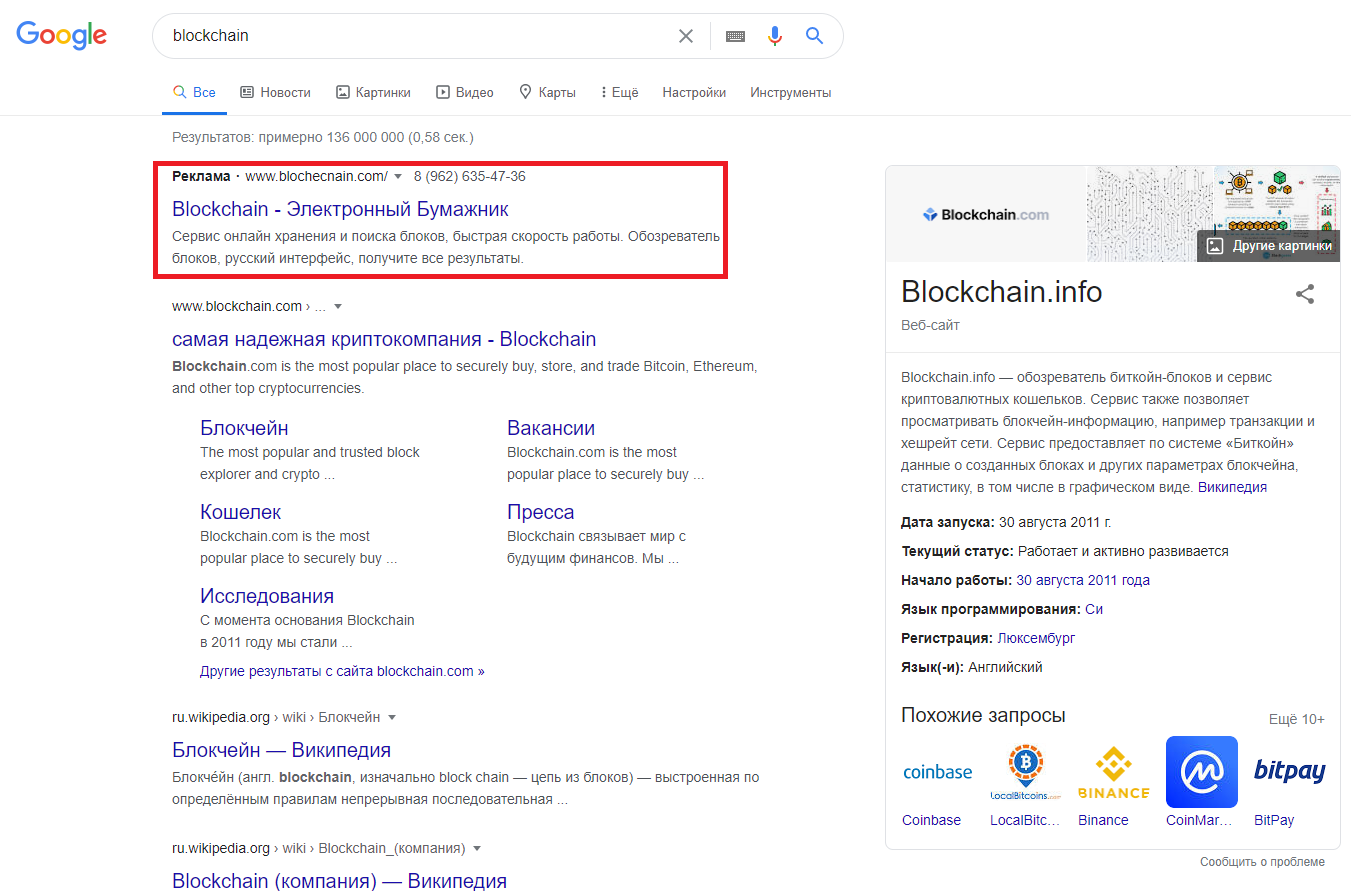

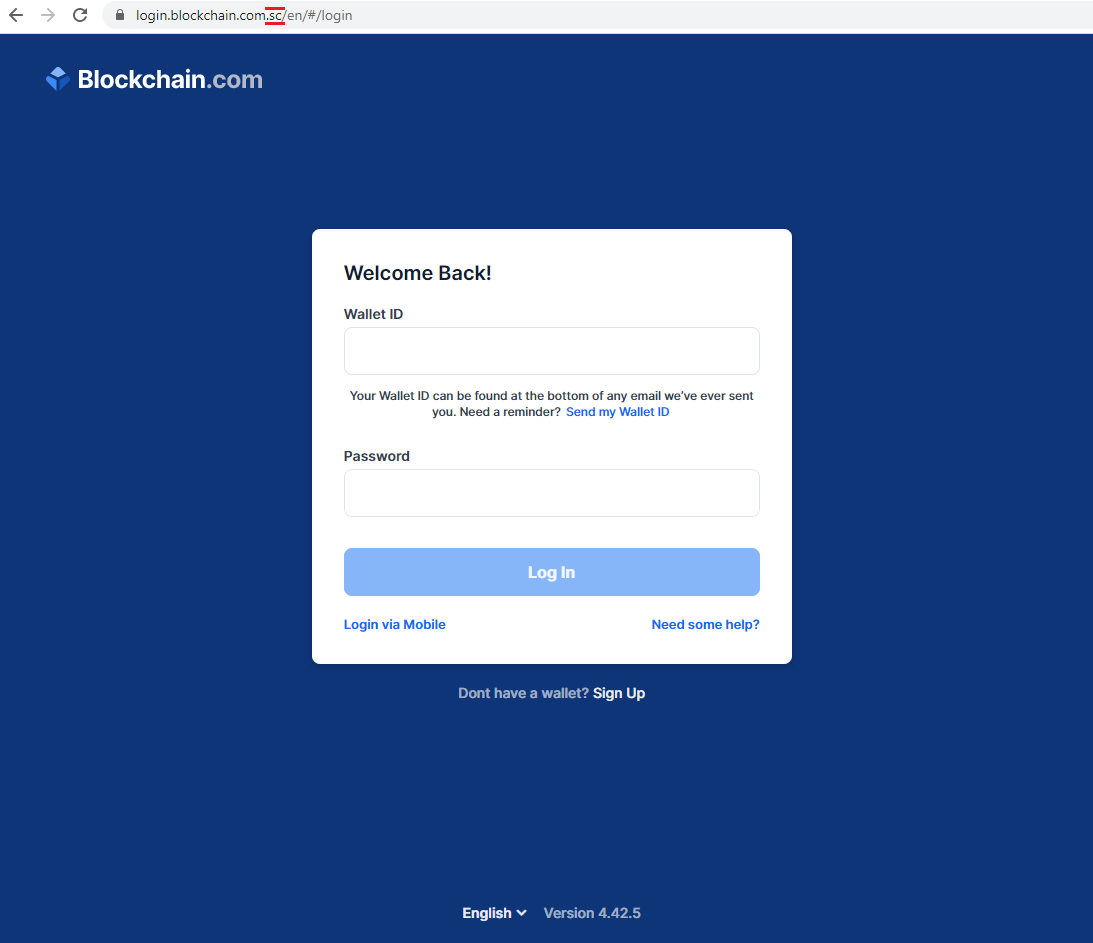

Оператор кошелька воспользовался Гуглом, вбив запрос “blockchain”. Официальный сайт Bloсkchain.com всегда выходит в первой строке результатов поиска, но выше органической выдачи мошенники разместили контекстную рекламу Google AdWords, которая ведет на фишинговый сайт. От этого не застрахован ни один человек, здесь работает социальная инженерия — пользователь может торопиться, отвлечься, и перейти по вредоносной ссылке. Таким образом оператор попал на ложную страницу авторизации, выглядящую в точности как официальная страница авторизации кошелька.

Совет

Если вы используете «горячие» кошельки, то обязательно создайте список ярлыков или закладок с сайтами, которыми вы пользуетесь и заходите ВСЕГДА только через них.

Ошибка №2 и главная уязвимость, к которой много вопросов

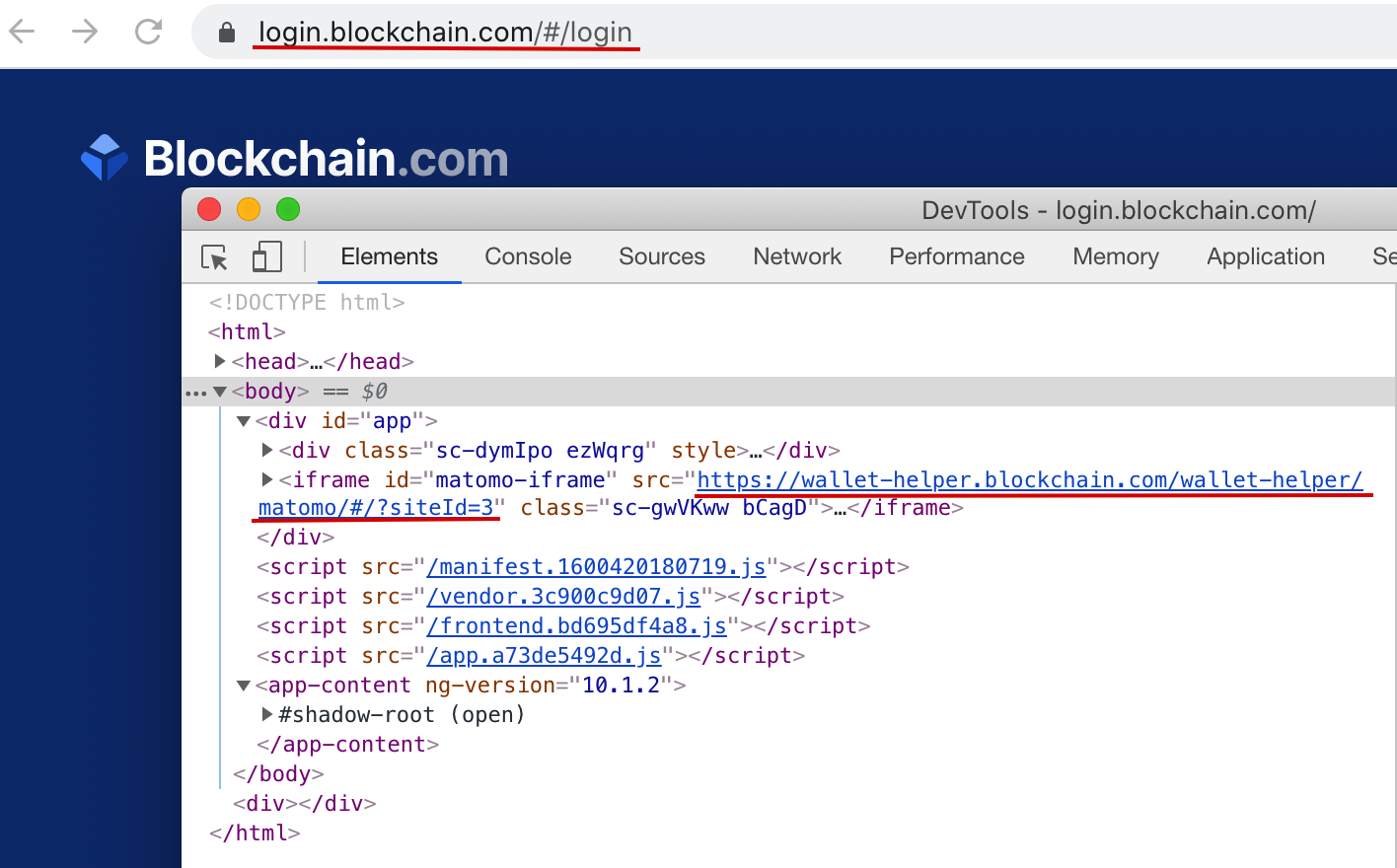

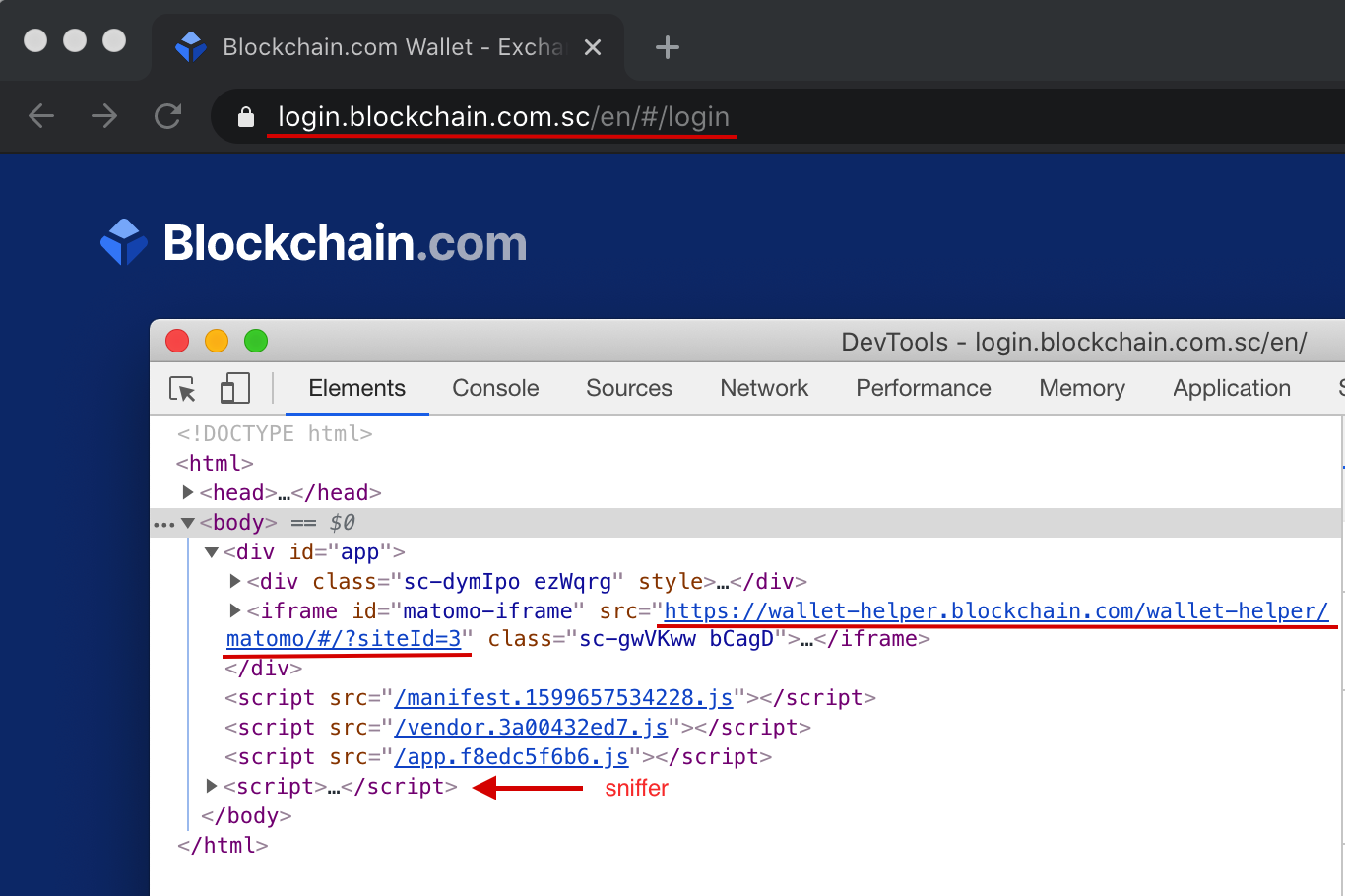

При авторизации фишинговый сайт ведет себя точно так же, как и настоящий, в том числе он отправляет запрос в письме с дополнительной авторизацией входа на почту, и это письмо — НАСТОЯЩЕЕ, в нем указана такая же информация, что и всегда, в том числе IP-адрес пользователя. А все почему? Да потому что по сути кто угодно может взять и скопировать страницу логина с потрохами с оригинального blockchain.com и использовать их на своем домене, а добавив несколько строчек кода можно “прослушать” ваши данные входа: логин, пароль и внимание! — токен сессии, который позволит авторизоваться злоумышленникам совершенно незаметно.

Официальный сайт:

Фейковый сайт:

Мы отправили запрос в техподдержку и не получили никакого ответа.

Совет

Используйте полноценные средства 2FA, например Google Authenticator. В целом, чем сложнее двухфакторная аутентификация — тем лучше.

Ошибка №3

Само использование «горячих» кошельков несет определенные дополнительные удобства, но связано с повышенным риском онлайн-мошенничеств. Храните на них минимальные операционные средства.

Совет

Используйте «холодные» кошельки, в этом случае файл с ключами находится полностью под вашим контролем, но помните, что меры по безопасности и восстановлению по случаю утери лежат на ваших плечах. Также по возможности обязательно включите двухфакторную аутентификацию не только для входа, но и для вывода средств с кошелька.

Как фишинговые сайты обходят запреты?

Данная ловушка расставлена на пользователей из России: реклама показывается только для тех, чей IP-адрес находится в пределах страны. При переходе по рекламной ссылке происходит редирект на фишинговый сайт bloсkchain.com.sc, который по имени домена от оригинала отличается только двумя последними буквами.

Что примечательно, если попытаться зайти по этому адресу сразу, без перехода по рекламной ссылке, то идет перенаправление на страничку-пустышку backclain.com, скопированную с туристического сайта cookislands.travel. Такая манипуляция, видимо, нужна для того, чтобы обойти проверку Гугла при регистрации вредоносной контекстной рекламы. Гугл знает об этом и… ничего. Смешно сказать, но Гугл на этом зарабатывает — свои 30-40 центов за каждый клик.

Что дальше?

Ситуация непростая: Crypto News лишился части бюджета, направленного на развитие приложения. В наших планах было много обновлений и дополнительных интеграций. Мы обращаемся к комьюнити с просьбой о поддержке в данных обстоятельствах. Возможно, кто-то обладает практическими знаниями и опытом — как можно найти мошенников или вернуть средства в такой ситуации. Кто знает, возможно, среди наших пользователей есть “белые хакеры”, способные отследить транзакции, обнаружить уязвимости схем? В любом случае, мы ждем ваших писем на pm@cryptonews.net

Берегите свои кошельки и будьте внимательны.

cryptonews.net

cryptonews.net