Объем похищенных через фишинговые атаки средств сократился на 83%, составив $83,85 млн в 2025 году. Об этом говорится в отчете SlowMist.

В 2024 году показатель достигал $494 млн. Количество пострадавших пользователей также уменьшилось — жертвами злоумышленников стали 106 106 человек, что на 68% меньше прошлогодних значений.

Аналитики выявили прямую корреляцию между активностью на рынке и успешностью атак. Пик краж пришелся на третий квартал, когда наблюдалось ралли Ethereum. В августе и сентябре скамеры похитили около 29% от всего годового объема средств (более $31 млн).

В четвертом квартале на фоне остывания рынка активность дрейнеров снизилась до минимума — в декабре ущерб составил всего $2,04 млн.

Ключевые методы атак:

- Permit-подписи. Остаются главным инструментом хищений. На их долю пришлось 38% крупных инцидентов (с ущербом более $1 млн).

- EIP-7702. После обновления Pectra появился новый вектор угрозы. Злоумышленники начали использовать абстракцию учетной записи для пакетирования вредоносных операций.

Крупнейшая единичная кража года произошла в сентябре — пользователь потерял $6,5 млн из-за поддельной Permit-подписи.

Эксперты предупредили, что снижение цифр не означает исчезновение угрозы. Экосистема дрейнеров трансформируется. Наблюдается разделение на массовый фишинг для розничных пользователей и сложные целевые атаки на крупные проекты.

«Если рынки восстановятся, хакерская активность вырастет вместе с ними», — подчеркнули исследователи.

Общие потери выросли на 46%

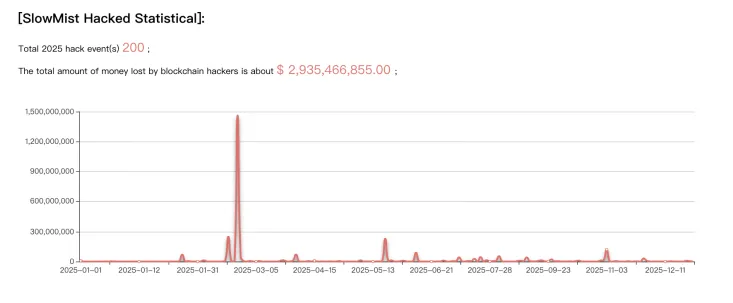

Несмотря на спад активности фишинговых дрейнеров, общий ущерб криптоиндустрии значительно вырос в 2025 году. Аналитики SlowMist зафиксировали 200 инцидентов безопасности с суммарными потерями в $2,935 млрд.

Для сравнения: в 2024 году атак было в два раза больше (410), но украденная сумма меньше — $2,013 млрд. Тенденция года: количество взломов снижается, но их «средний чек» и тяжесть последствий растут.

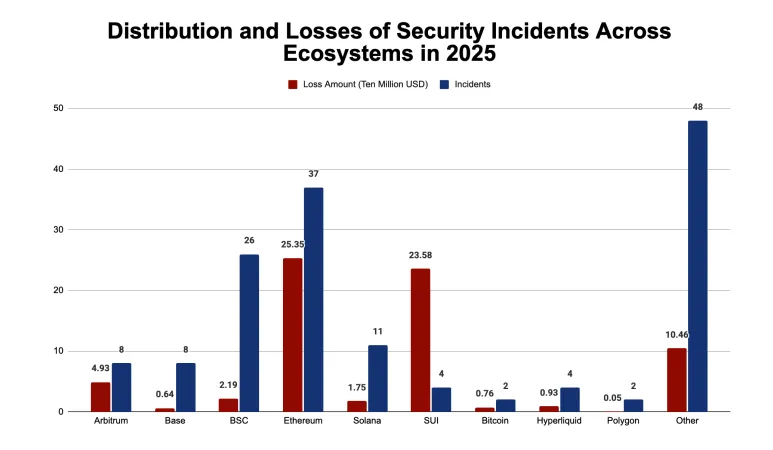

Самой атакуемой экосистемой остался Ethereum ($183 млн потерь). Следом идут Solana и Arbitrum с ущербом около $17 млн в каждой сети.

Централизованные биржи потеряли больше, чем DeFi

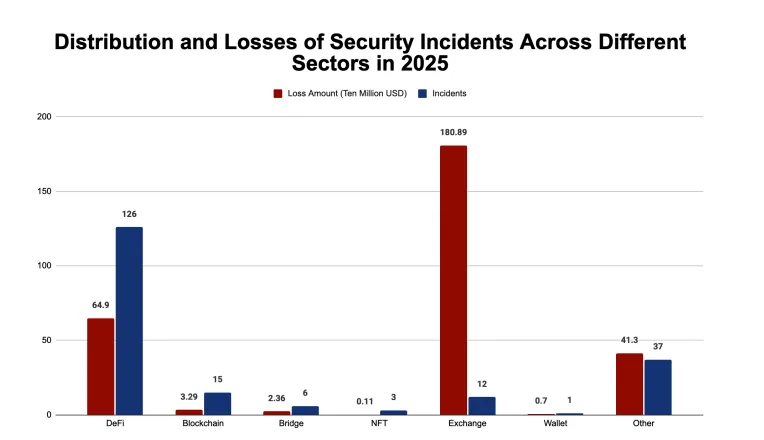

В 2025 году вектор атак сместился с децентрализованных протоколов на крупные централизованные платформы (CeFi).

DeFi-сектор остается лидером по количеству инцидентов (126 взломов, 63% от общего числа). Однако совокупный ущерб в направлении снизился на 37% и составил $649 млн.

В CeFi-сегменте произошло всего 22 инцидента, но убытки оказались колоссальными — $1,8 млрд.

Главным «событием года» стал взлом биржи Bybit, в результате которого злоумышленники вывели активы на $1,46 млрд. Эксперты связали атаку с северокорейскими хакерами.

В топ-3 инцидентов также вошли атаки на Cetus Protocol ($230 млн) и Balancer V2 ($121 млн).

Социальная инженерия: лже-работодатели и поддельные кошельки

Хакеры все чаще отказываются от технических взломов в пользу манипуляций людьми. В отчете выделили основные схемы:

- фейковые собеседования: злоумышленники ищут разработчиков на LinkedIn, выдавая себя за рекрутеров известных проектов. Под видом «тестового задания» кандидатов просят скачать и запустить код, содержащий скрытые трояны для кражи ключей;

- лже-эксперты по безопасности: мошенники создают образы белых хакеров в соцсетях, предлагают жертвам помощь в проверке кошельков и под этим предлогом получают доступ к активам;

- аппаратные кошельки: пользователи покупают устройства у неофициальных продавцов. Такие устройства приходят уже активированными или с предустановленной мнемонической фразой, которую знают хакеры.

Угрозы через Supply Chain и браузерные расширения

Злоумышленники атакуют цепочки поставок ПО, чтобы заразить сразу множество пользователей:

- отравление Open Source: хакеры загружают вредоносный код в популярные репозитории на GitHub. Часто они маскируются под полезные инструменты, например, торговых ботов для Solana;

- опасные расширения: в 2025 году выявлены случаи, когда популярные браузерные плагины (например, VPN-сервисы или инструменты для Web3) скрыто собирали данные пользователей, включая переписки с ИИ и cookie-файлы бирж.

ИИ на службе у хакеров

Искусственный интеллект стал мощным инструментом в руках мошенников. Дипфейк-технологию используют для создания видео с известными личностями, рекламирующими скам-проекты.

Зафиксированы случаи корпоративного мошенничества: сотрудник гонконгской компании перевел преступникам крупные суммы после видеоконференции, где все его «коллеги» и «начальство» были сгенерированы нейросетью в реальном времени.

Также хакеры используют ИИ-модели (вроде Gemini или Claude) для написания и постоянной модификации вредоносного кода, чтобы обходить антивирусные системы.

Напомним, с начала года хакеры похитили криптовалюты на сумму более $3,4 млрд, подсчитали в Chainalysis.

forklog.com

forklog.com