Протокол UwU Lend, который 10 июня был взломан на сумму почти 20 миллионов долларов, снова подвергается атаке в рамках продолжающейся эксплоита.

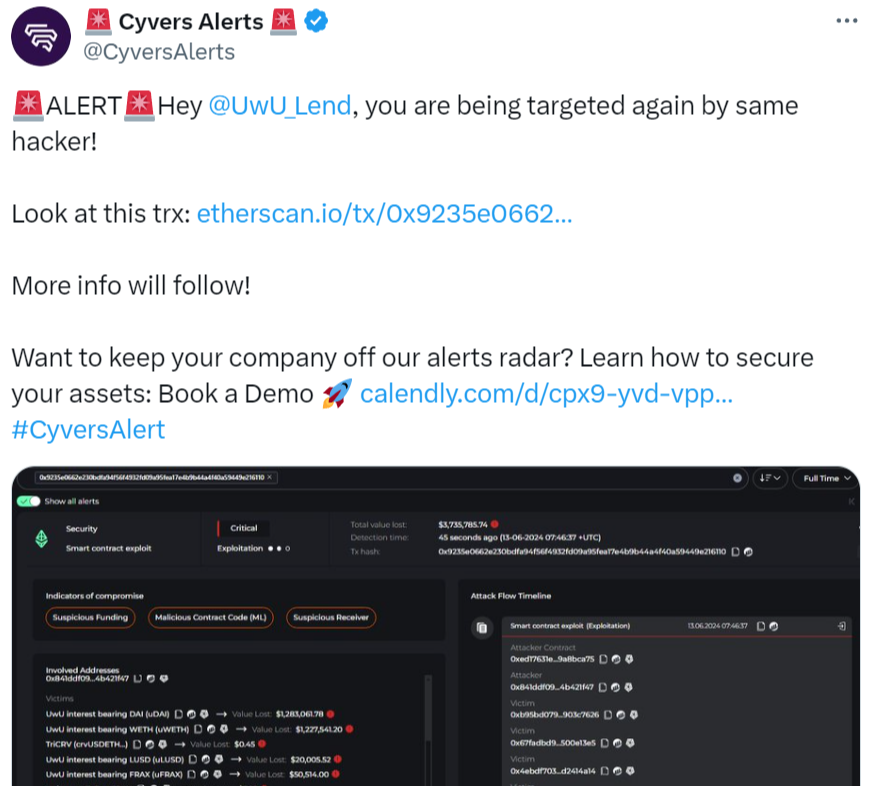

Платформа анализа данных Onchain Cyvers предупредила протокол об атаке, заявив, что злоумышленник тот же, кто осуществил предыдущий эксплоит на 20 миллионов долларов.

Источник: Cyvers Alerts.

Продолжающийся эксплоит уже унес 3,5 миллиона долларов из различных пулов активов, а именно uDAI, uWETH, uLUSD, uFRAX, uCRVUSD и uUSDT. Все украденные активы конвертированы в Ethereum (ETH) и находятся по адресу злоумышленника: 0x841dDf093f5188989fA1524e7B893de64B421f47.

Первый эксплоит был вызван манипулированием ценами

Последний эксплоит протокола кредитования произошел через три дня после эксплоита на сумму 20 миллионов долларов, когда UwU начал процесс возмещения, всего за несколько часов до второго эксплоита.

Первый эксплойт UwU Lend был вызван манипулированием ценами. Злоумышленник сначала использовал флэш-кредит для обмена USDe на другие токены, что привело к снижению цены Ethena USDe (USDE) и Ethena Staked USDe (SUDE). Затем злоумышленник внес токены в UwU Lend и одолжил больше SUDE, чем ожидалось, что привело к росту цены USDE.

Аналогичным образом злоумышленник внес SUSDE в UwU Lend и одолжил больше токенов Curve DAO (CRV), чем ожидалось. В конечном итоге злоумышленник украл токены на сумму почти 20 миллионов долларов посредством манипулирования ценами. Затем эксплуататор конвертировал все украденные средства в ETH.

UwU находился в процессе возмещения ущерба жертвам предыдущих хакерских атак.

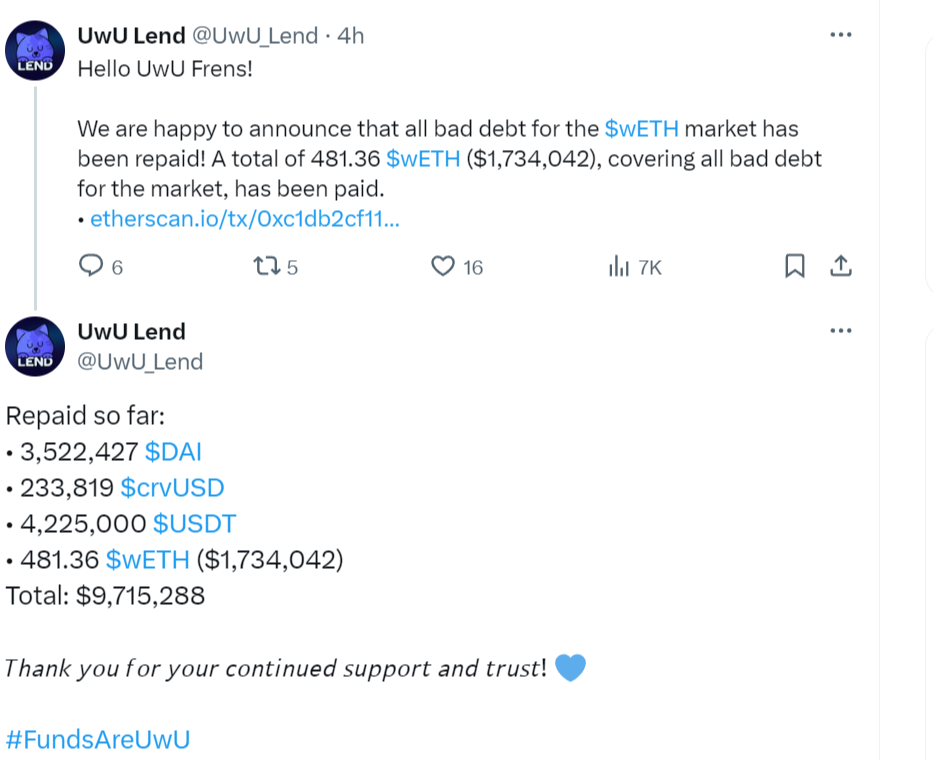

Протокол кредитования находился в процессе возмещения ущерба жертвам взлома и обратился к X, чтобы объявить, что он погасил все безнадежные долги рынка Wrapped Ether (wETH) на сумму 481,36 WETH на сумму более 1,7 миллиона долларов. В общей сложности по протоколу было возмещено более 9,7 миллиона долларов.

Источник: UwU Lend.

UwU заявила, что обнаружила уязвимость, ответственную за эксплоит, которая, по ее словам, является уникальной для оракула рынка USDe.

В протоколе утверждалось, что уязвимость устранена и что все остальные рынки были «повторно проверены профессионалами отрасли и аудиторами, и никаких проблем или проблем не обнаружено».

Фирма по криптобезопасности CertiK сообщила, что текущий эксплоит не является той же самой уязвимостью, но является следствием атаки 10 июня. CertiK объяснила, что злоумышленник получил несколько токенов sUSDE в результате первого эксплоита, которые он все еще держит.

Хотя работа протокола была приостановлена, «протокол UwULend по-прежнему считал sUSDE законным обеспечением, что позволяло злоумышленникам использовать оставшийся sUSDE и опустошать оставшиеся пулы протокола UwULend», — заявили в CertiK.