В индустрии криптовалют много мошенников. Их основная задача — заставить жертв отправить их активы или же раздобыть чужие приватные ключи, чтобы сделать это самостоятельно. Порой скамеры используют для обмана собственный авторитет, как случилось в свежей истории с американским священником. Однако некоторые мошенники действуют настолько профессионально, что их схемы в том числе не идентифицируют специальные детекторы. Рассказываем о такой активности подробнее, а также делимся рекомендациями, которые позволят защититься от подобного.

Отметим, что иногда тактика мошенников действительно способна удивить. К примеру, в конце ноября 2023 года стало известно о попытке обмана любителя цифровых активов под ником Crumz. Он является владельцем NFT из популярной и дорогостоящей коллекции под названием Bored Ape Yacht Club — именно этот уникальный токен стал объектом внимания хакеров.

Они вышли с ним на связь и представились сотрудниками Forbes, которые якобы хотели побеседовать с криптоинвестором в рамках подготовки к публикации нового материала. Владелец NFT начал подозревать неладное ещё во время подготовки к беседе, поскольку скамеры попросту не вышли на связь в назначенное время.

Ну а их замысел вскрылся во время начала интервью. Во-первых, авторы не включили видеосвязь для беседы, что было бы довольно странным решением для представителей Forbes. Во-вторых, владелец NFT был вынужден предоставить разрешение на запись беседы в малоизвестном боте.

Грузовик с мороженым в стиле NFT-коллекции Bored Ape Yacht Club

Наконец, в-третьих, в конце ролика потенциальную жертву попросили сбегать за бананом, который якобы был нужен для фотографии. Очевидно, таким образом они хотели отвлечь криптоинвестора от происходящего на его компьютере — а там скамеры пытались отправить токены на свои кошельки посредством дистанционного доступа к устройству.

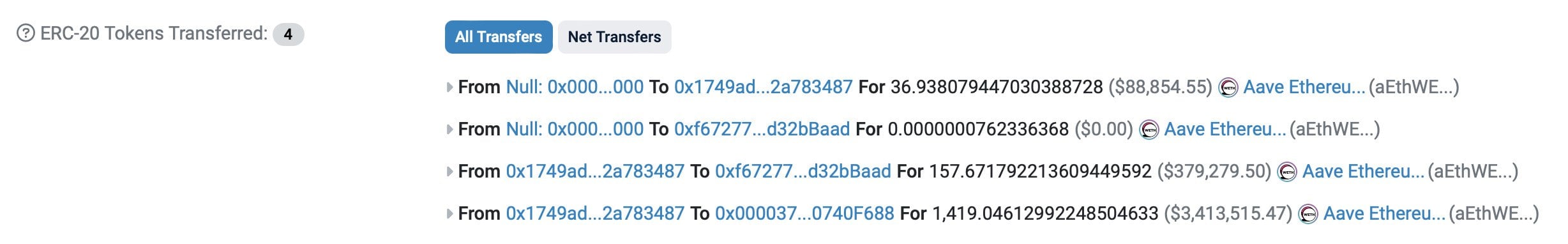

Увы, мошенники зарабатывают на жертвах не только регулярно, но и по-крупному. К примеру, сегодня ночью обеспеченный криптоинвестор лишился эквивалента почти 4 миллионов долларов из-за фишинга. Соответственно, он каким-то образом раскрыл свою уникальную комбинацию в виде приватного ключа. Ну а этого было достаточно для кражи всех криптоактивов с кошелька — вот соответствующая транзакция.

Кража криптоактивов жертвы практически на 4 миллиона долларов

Как крадут криптовалюты

Указанная группа мошенников действовала с апреля 2023 года, а её жертвами стали 42 тысячи человек. Объём убытков последних превысил 32 миллиона долларов, причём инновационный подход скамеров позволил им обходить так называемые рагпулл-детекторы.

Это значит, что популярные платформы для поиска потенциальных мошеннических проектов не могли отследить токены, используемые данной группой скамеров.

Последние зарабатывали как раз на создании монет. Причём фирменным отличием мошенников стал запуск токенов-копий настоящих проектов, релиз которых действительно планируется в будущем. Соответственно, они делали ставку на инвесторов, которые в курсе происходящего в индустрии криптовалют в общих чертах, но при этом не до конца разбираются в деталях происходящего и спешат с покупкой, чтобы оказаться в числе первых покупателей. Речь идёт о так называемом FOMO или синдроме упущенной выгоды.

Криптовалютный хакер

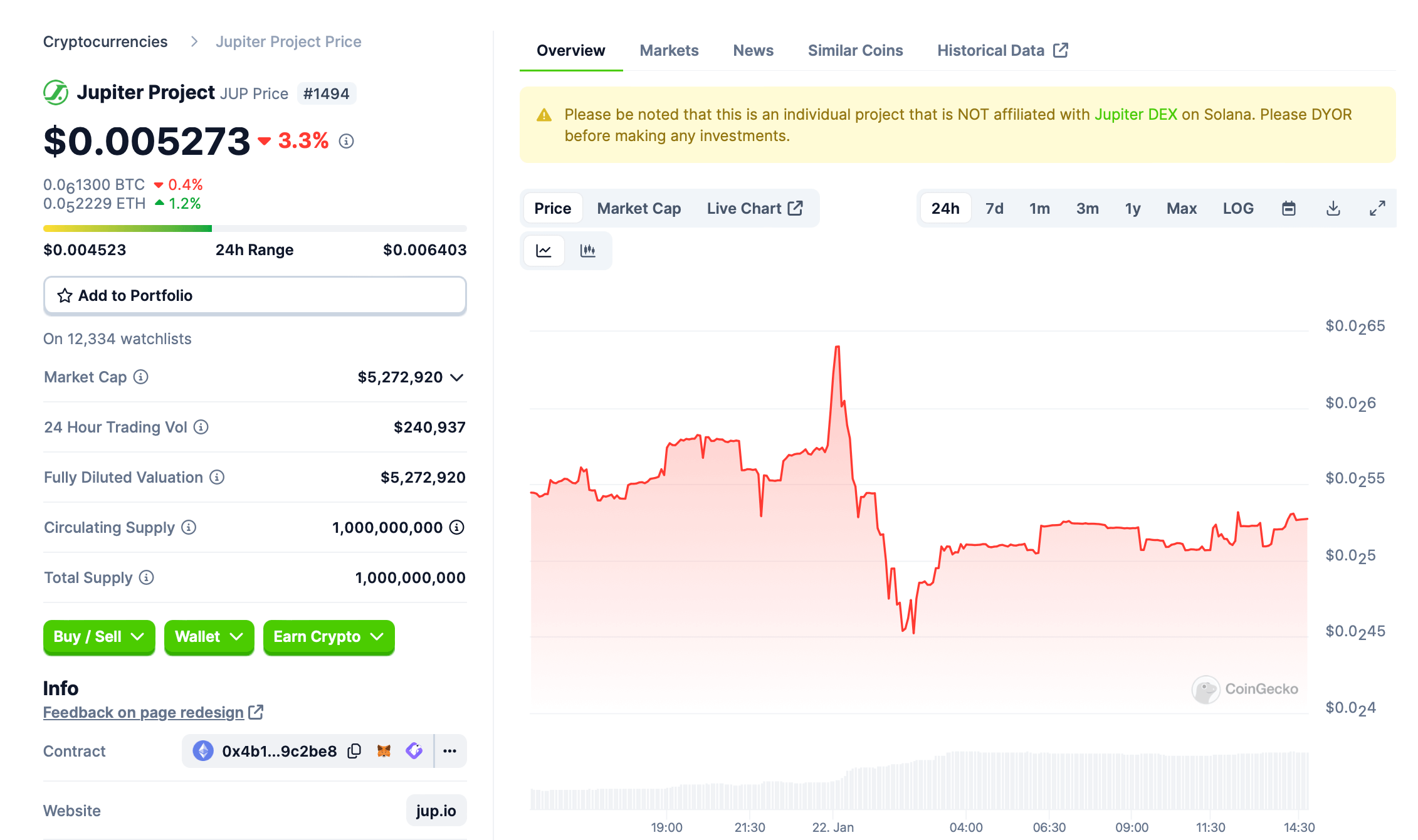

К примеру, 31 января 2024 года состоится запуск токена JUP от крупнейшего агрегатора ликвидности в сети Солана под названием Jupiter. С учётом этого мошенники создают криптоактивы с аналогичным тикером и запускают их торги на децентрализованных биржах. Если доверчивый пользователь захочет приобрести копию оригинального токена, видя в ней оригинал, тогда скамеры заработают на этом.

Фейковый токен, который выдаёт себя за криптоактив платформы Jupiter

Однако указанная группа мошенников не ограничивалась исключительно запуском токена с «правильным» тикером для привлечения невнимательных жертв, сообщает Cointelegraph. Как отмечают аналитики Blockfence, они также использовали тактику сокрытия максимального предложения токена за счёт регулярных изменений кода в свою пользу и даже обнуления балансов покупателей.

По словам руководителя отдела исследований безопасности Blockfence Пабло Саббателла, схема начиналась с отправки 10-20 ETH на сторонние кошельки в распоряжении мошенников. Этой суммы хватало для проведения всех операций и дальнейшего получения «прибыли».

Прежде всего, мошенники создавали токен и запускали его торги на децентрализованных биржах по типу уже знакомой нам платформы Uniswap. Для этого они добавляли фейковую ликвидность, которая создавала видимость адекватной активности трейдеров. Таким образом мошенники привлекали новых пользователей, ищущих «перспективные» проекты для потенциального заработка.

Важно отметить, что скамеры использовали функцию lock(). Она должна была гарантировать, что разработчики не выведут ликвидность с торговых пар и не отнимут средства пользователей. Это, в свою очередь, поддерживало репутацию якобы надёжного проекта с честными разработчиками.

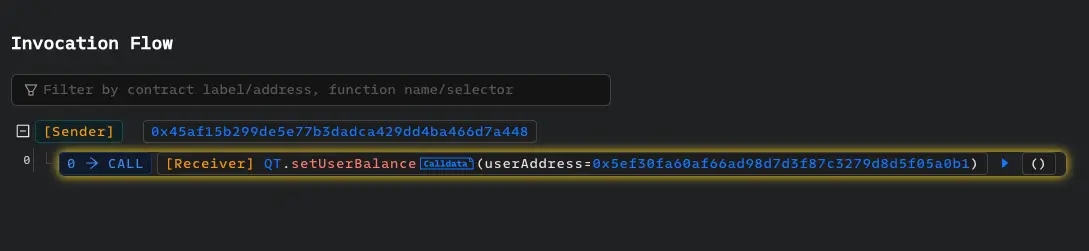

После увеличения курса фейкового токена за счёт так называемого вош-трейдинга девелоперы вызывали функцию setUserBalance. Последняя меняла баланс токенов жертвы на 1, что по сути сжигало криптоактивы в её распоряжении и не позволяло продать криптоактивы. Вдобавок жертва видела прежний баланс монет на кошельке, а значит она даже не догадывалась, что разработчики уже сожгли его активы.

Изменение баланса криптовалютного кошелька жертвы мошенниками

После подобного мошенники выводили ликвидность из соответствующего пула, которая использовалась для проведения торгов. Это, в свою очередь, обваливало курс запущенного токена практически до нуля, тогда как скамеры забирали себе ETH — именно в паре с ним чаще всего ведутся торги малоизвестными токенами на децентрализованных биржах.

Исследователи отмечают, что мошенники, которые создавали контракт для выпуска соответствующего токена, в дальнейшем отказывались от владения им. Именно это действие позволяло проектам скамеров обходить специальные детекторы, причём некоторые из них помечали токены как "безопасные". Хотя как показывает итог подобной активности, затем мошенники возвращали себе контроль над происходящим и воровали чужие активы.

Как отмечает Саббателла, в целом его коллеги определили как минимум 1300 случаев кражи активов, используя данную схему.

Например, хакеры даже создали токен с названием Blockfence, что совпадает с названием компании исследователей. Во второй половине декабря с ним связалось достаточное количество пользователей, чьи сделки привели к росту курса актива.

В ответ хакеры продали 2.2 квадрильона токенов на 23.58 ETH или эквивалент 53 тысяч долларов. Забавно, что максимальное предложение данного криптоактива находилось на уровне 10 миллиардов токенов, то есть действия мошенников оказались полной неожиданностью для покупателей.

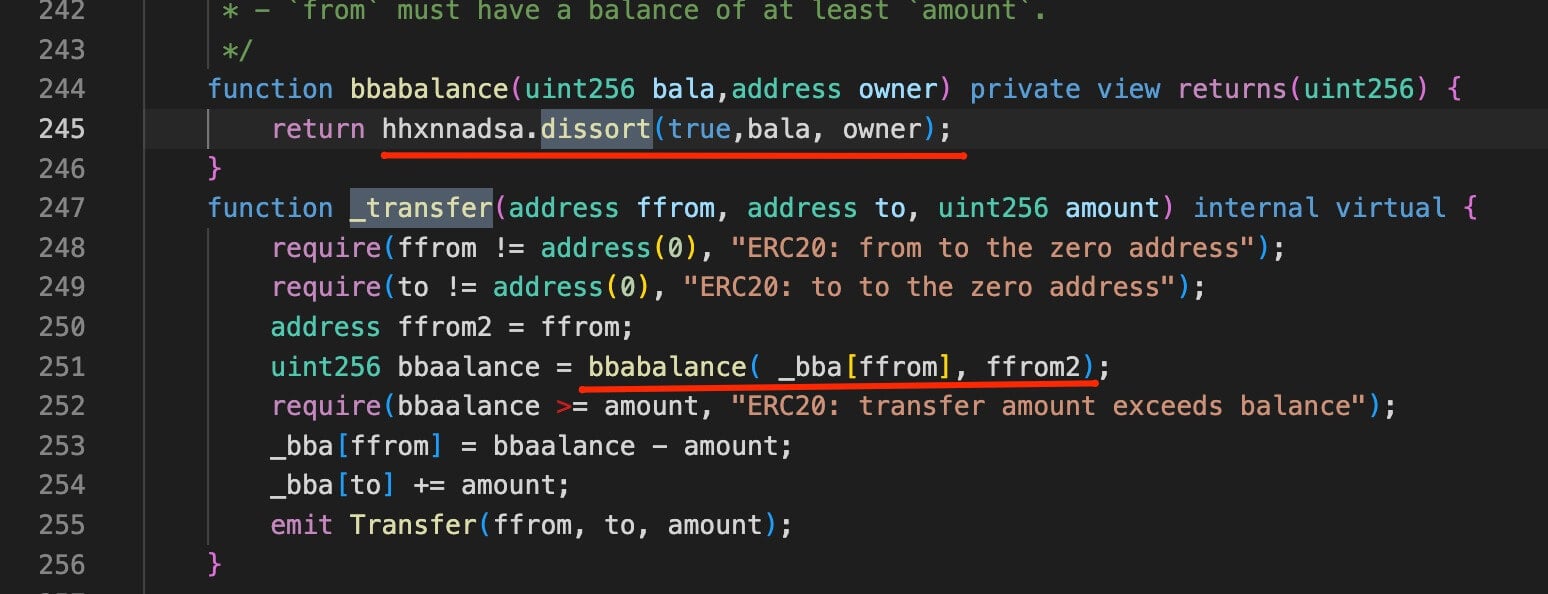

Как же это произошло? Как отмечают эксперты Blockfence, скамеры использовали внутреннюю функцию передачи, которая в свою очередь вызывала функцию dissort из другого непроверенного смарт-контракта. То есть мошенники специально маскировали подобные особенности, готовясь к краже активов.

Задействование криптовалютными мошенниками функции внешнего смарт-контракта

Важным отличием действий хакеров оказалось и то, что они придумывали мем-токены с хайповыми названиями, которые привлекали внимание из-за популярности настоящих мем-проектов. Примерами подобного являются AIPEPE, Purple Pepe, Pepe Chain, Pepe Race и даже Baby Pepe.

Как защититься от таких случаев? Прежде всего, стоит быть осторожными с подобными вложениями. И хотя в крипте действительно можно стать миллионером с небольшой суммой, такие кейсы являются крайне редкими. Поэтому в случае связи с малоизвестными мем-токенами стоит использовать небольшие суммы, возможная потеря которых не скажется на вашем состоянии.

Аппаратный кошелёк Ledger Nano X

Вдобавок важно использовать новые адреса, на которых нет серьёзных сумм. Всё же взаимодействие с вредоносным смарт-контрактом может позволить хакерам вывести все средства с кошелька жертвы, поэтому здесь нужно проявить осторожность.

Избавиться от мошенников в индустрии криптовалют не получится. Поэтому владельцам монет нужно научиться взаимодействовать с аппаратными кошельками, которые при этом не будут использоваться для взаимодействия с децентрализованными приложениями ради дополнительной безопасности. Также важно понимать, что мем-токены являются активами повышенного риска, так что с ними точно не стоит связываться на постоянной основе

2bitcoins.ru

2bitcoins.ru