- Die Solana Foundation hat kürzlich mehrere Validierer aus ihrer Blockchain geworfen.

- Diese haben vermehrt Sandwich Attacks gegen Solana Nutzer verübt.

Solana’s Kampf gegen Sandwich Attacks

Die Solana Foundation hat am Wochenende über Discord bekannt gegeben, dass sie eine Gruppe von Validierern aus dem Solana Foundation Delegation Program rausgeschmissen hat. Die Organisation mit Sitz in Zug gab an, dass die Personen mehrere Sandwich Attacks gegen Solana Nutzer/innen durchgeführt haben.

Tim Garcia, Leiter der Solana Validator Relations, gab diese Erklärung auf der Messaging-Plattform ab. Er verwies dabei auf die Warnung vor solchen Aktivitäten in einem Beitrag vom 7. Mai. Garcia gab keine weiteren Informationen zu den Tätern bekannt.

Garcia wies darauf hin, dass die Täter aus dem Programm ausgeschlossen werden. Damit werden sie sofort und dauerhaft aus dem System entfernt werden. Die Stiftung wird sie auch daran hindern, ihre SOL-Token zu erhalten, um ihre Beteiligung am Solana-Konsens zu erhöhen. Garcia stellte jedoch klar, dass die betroffenen Personen weiterhin in unabhängiger Funktion am Solana-Konsens teilnehmen können.

Die Krypto-Community reagierte gemischt auf den Umgang der Solana Foundation mit dieser Situation. Die einen kritisierten, dass die Organisation die Validierer einfach aus ihrem Ökosystem werfen konnte und stellten ihre dezentrale Struktur in Frage. Andere lobten die schnelle Reaktion der Institution in dieser Angelegenheit.

Was ist ein Sandwich Attack?

Sandwich Attacks in DeFi (dezentrale Finanzen) passieren nicht so häufig wie andere Hacks, weil sie nur unter bestimmten Bedingungen durchgeführt werden können. Wenn sie jedoch gut oder in größerem Umfang durchgeführt werden, können sie die Integrität von DeFi-Ökosystemen, insbesondere von dezentralen Börsen (DEXs), erheblich stören oder gefährden.

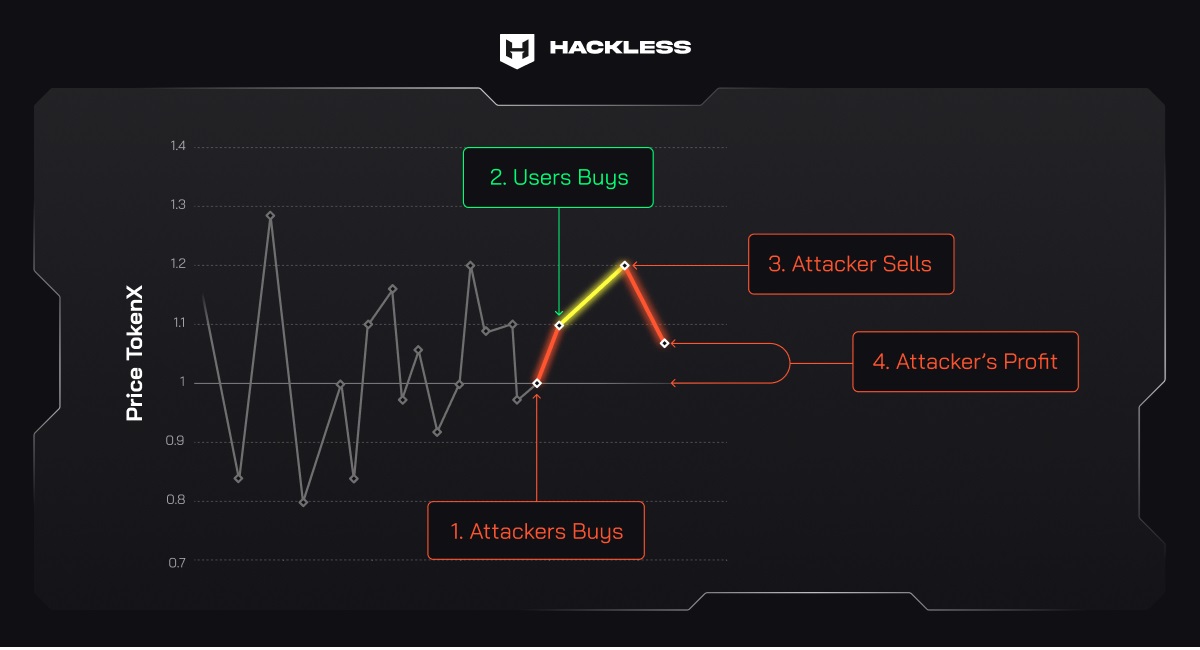

Wie der Name schon sagt, führt der Angreifer zwei Transaktionen durch, die sich auf denselben Token oder dieselbe digitale Währung beziehen und eine andere dazwischen schieben. Der auf dem Maximal Extractable Value (MEV) basierende Angriff beginnt, wenn der böswillige Akteur eine große anstehende Transaktion in einem Netzwerk mit hoher Liquidität entdeckt.

Dann platziert der böse Akteur zwei Transaktionen mit Kauf- und Verkaufsaufträgen an beiden Enden der ausstehenden Transaktion. Auf diese Weise dienen die beiden Transaktionen des Angreifers gleichzeitig als Front- und Backrunner.

Zunächst kauft der Angreifer mit seinem ersten Auftrag den Vermögenswert, auf den das ahnungslose Opfer ein Auge geworfen hat. Wenn das System schließlich die ausstehende Transaktion in der Mitte freigibt, ist es gezwungen, sich mit dem höheren Preis des Vermögenswertes zu begnügen.

Sandwich Attack (Bild mit freundlicher Genehmigung von Hackless)

Unmittelbar danach aktiviert das Netzwerk den „Verkaufsauftrag“. So profitiert der Täter von der Preisdifferenz der Transaktionen durch Preismanipulation.

Es ist jedoch zu beachten, dass auch kleine Transaktionen Ziele dieser Attacken sein können. Bei großen Transaktionen hat der Sandwich-Angreifer jedoch bessere Chancen.

blockzeit.com

blockzeit.com