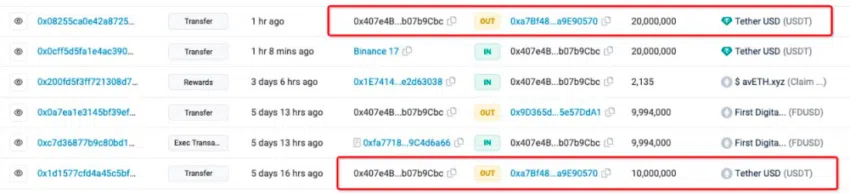

Tether blockiert innerhalb einer Stunde die Gelder eines Krypto-Betrügers, der 20 Millionen $USDT mit einem Zero-Transfer-Angriff gestohlen hat. Die bösartige Person erbeutete gestern die Gelder, indem sie Benutzer:innen dazu verleitete, $USDT an eine Phishing-Adresse zu senden, die der ursprünglichen sehr ähnlich war.

Die meisten Zero-Transfer-Angriffe haben einen ähnlichen Modus Operandi. Zunächst verleiten die Betrüger:innen Krypto-User dazu, eine 0-Dollar-Transaktion an eine Phishing-Adresse zu senden, die einer Adresse ähnelt, an die das Opfer häufig digitale Assets überweist.

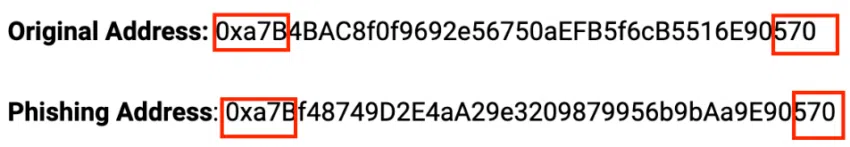

Dazu übernehmen die Betrüger:innen vornehmlich die ersten und letzten Ziffern der Krypto-Adresse, weil die meisten User lediglich diese überprüfen. Deshalb können Betrüger ihre Opfer mit einer Phishing-Adresse austricksen, die auf den ersten Blick der Originaladresse ähnelt.

Das Bild unten zeigt, dass die ersten fünf und letzten drei Ziffern der Original- und der Phishing-Adresse identisch sind:

Überprüfe daher immer die vollständige Adresse bei deinen Krypto-Transaktionen!

In diesem Fall hat der/die Tether-Betrüger:in ein Opfer dazu verleitet, zunächst Transaktionen im Wert von 0 $USDT an eine Phishing-Adresse durchzuführen. Und schließlich verwechselte der Krypto-User, als er versuchte, eine tatsächliche Transaktion durchzuführen, die Phishing-Adresse mit der Originaladresse.

Nur eine Stunde später fror der Stablecoin Emittent “Tether” die gestohlenen Gelder proaktiv ein, indem das äußerst profitable Krypto Unternehmen die Adressen der $USDT-Betrüger auf eine schwarze Liste setzte.

Das schnelle Handeln von Tether hat die Krypto-Community neugierig auf die Identität des Opfers gemacht. Denn “eigentlich braucht Tether nach Hacks Tage dafür, zu handeln, aber hier wurde extrem schnell agiert”.

Möglicherweise handelt es sich bei dem Opfer um ein großes Unternehmen oder eine einflussreiche Person. Wir dürfen gespannt sein, wie sich der Fall weiterentwickelt.

de.beincrypto.com

de.beincrypto.com