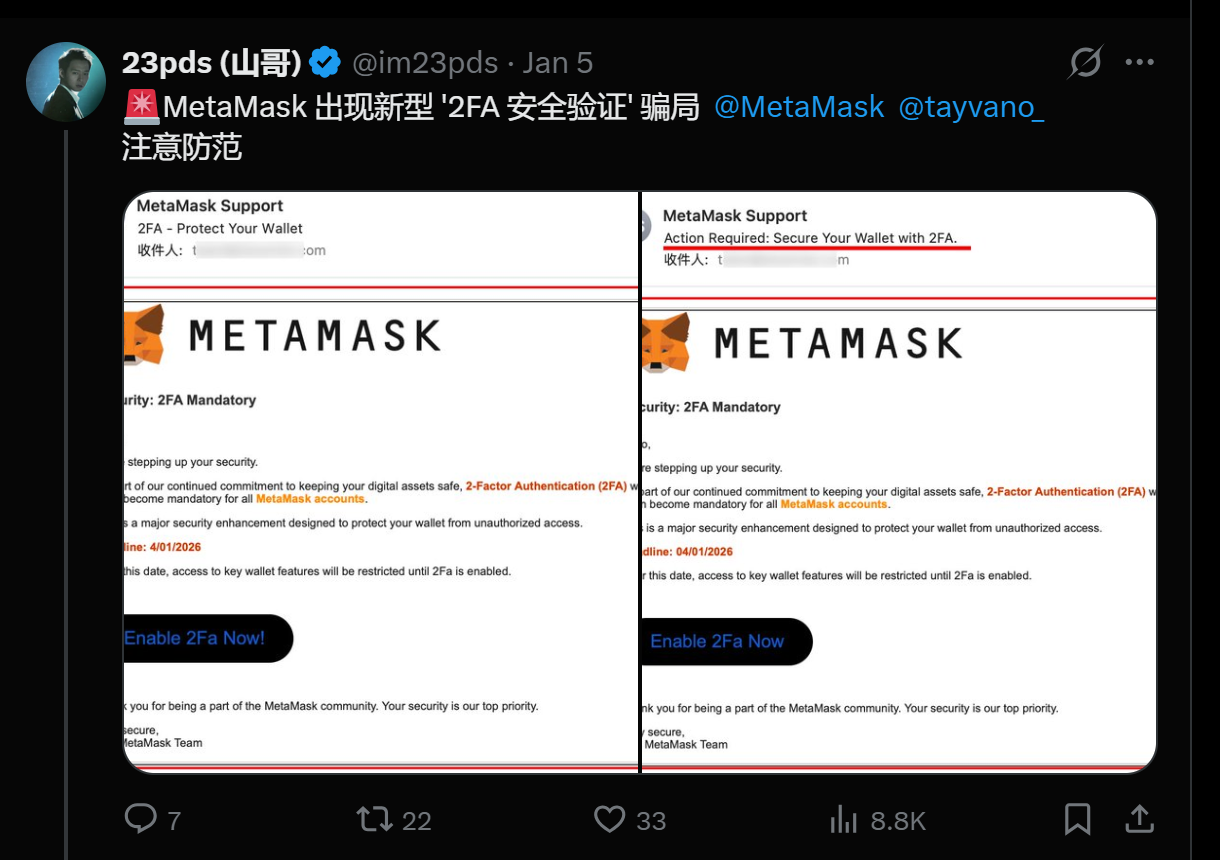

SlowMist, una importante empresa de seguridad blockchain, ha emitido una advertencia sobre un ataque avanzado de phishing contra usuarios de MetaMask. El 5 de enero de 2026, el director de seguridad de SlowMist, alias 23pds, advirtió a la comunidad cripto sobre la creciente amenaza de dominios falsos de MetaMask, utilizados para robar información confidencial. El ataque consiste en varios pasos fraudulentos que se aprovechan de la confianza del usuario en las medidas de seguridad, incluyendo las comprobaciones de doble factor (2FA), para robar contenido valioso de la billetera, incluyendo frases de recuperación.

El fraude comienza con un grupo de atacantes que registran dominios falsos con nombres similares al legítimo de MetaMask. Por ejemplo, se puede engañar a un usuario para que acceda al sitio web mertamask y no al original de MetaMask. Una vez que se unen al mundo de la estafa, las víctimas son redirigidas a un sitio web que parece ser una advertencia de seguridad real de MetaMask.

Los hackers muestran una página falsa de autenticación de doble factor, llena de contadores regresivos y medidas de seguridad. El objetivo de esta interfaz falsa es generar confianza, solicitando al usuario que introduzca su frase inicial simulando que se trata de un procedimiento de autenticación. Antes de que la víctima introduzca su frase de recuperación, los atacantes tendrán acceso completo a su billetera.

Fuente: X

Disminución de las pérdidas por phishing, pero evolución de los ataques

Un nuevo informe indica que las pérdidas por phishing disminuyeron un 83%, con una cantidad cercana a los 494 millones de dólares en 2024 que se redujo a 83,85 millones de dólares en 2025. El número de usuarios afectados también se redujo un 68%, lo que representó una variación anual de alrededor de 330.000 usuarios a 106.000.

Aunque las pérdidas totales han disminuido, la estafa de doble factor (2FA) de MetaMask es una buena señal de que los actores de amenazas siguen mejorando sus habilidades. Según los analistas de seguridad, el phishing sigue estando estrechamente vinculado a las prácticas generales del mercado, incluyendo los volúmenes de negociación y los repuntes de las criptomonedas. Cabe destacar que Ethereum registró las mayores pérdidas en 2025, cuando el proyecto se encontraba muy fuerte en el tercer trimestre, con pérdidas por phishing de casi 31 millones de dólares.

La reducción en el número de pérdidas no se relacionó con la disminución de los ataques, sino con un cambio de estrategia. Los atacantes han cambiado su tendencia hacia campañas minoristas masivas en lugar de robos a gran escala y de alto perfil. Aunque el número de casos superiores a 1 millón en 2025 fue de tan solo 11, frente a los 30 del año anterior, los atacantes han recurrido a extraer pequeñas sumas de dinero de un mayor número de víctimas. El usuario minorista se centraba menos en objetivos aislados de alto valor, ya que la pérdida promedio por víctima en 2025 fue de 790.

Los vectores de ataque más útiles en 2025 fueron las aprobaciones de Permisos y Permisos 2, que causaron el 38 % de las pérdidas en los casos que superaron el millón de dólares. La actualización de Ethereum Pectra también introdujo nuevas formas de ataque, y los atacantes aprovecharon las firmas maliciosas basadas en EIP-7702. Estas firmas permiten agrupar varias actividades maliciosas en un solo consentimiento del usuario, lo que representa una mayor amenaza para los titulares de billeteras. En agosto de 2025, se produjeron dos incidentes de este exploit, lo que resultó en una pérdida total de 2,54 millones de dólares. Los principales proveedores de billeteras, como MetaMask, Phantom, WalletConnect y Backpack, se han unido para crear una red global de defensa contra el phishing y así reaccionar ante las amenazas actuales. Esto se debe a que, en colaboración con la Alianza de Seguridad (SEAL), se ha desarrollado un sistema de inmunidad descentralizado, diseñado para detectar y combatir el phishing en tiempo real.

El sistema SEAL permite a usuarios e investigadores reportar actividades de phishing en todo el mundo, y el proceso se verifica y distribuye automáticamente entre las billeteras involucradas. El proyecto mejorará las tasas de respuesta y minimizará el costo de los ataques de phishing. Además, SEAL cuenta con una herramienta verificable de informes de phishing que permite a los profesionales de seguridad demostrar la autenticidad de los sitios de phishing para mejorar la detección general de amenazas.

Una de las amenazas en aumento: deepfakes y otros vectores de ataque.

En abril de 2025, el cofundador de Manta Network, Kenny Li, anunció haber sido víctima de un ataque de alta tecnología con deepfake. En una de las llamadas de Zoom, los atacantes grabaron videos de personas conocidas, los integraron en la conferencia y engañaron a Li para que instalara software malicioso bajo la apariencia de actualizaciones de Zoom. Se estima que este ataque está asociado con el Grupo Lazarus, un grupo de hackers con una supuesta conexión con Corea del Norte.

Las vulnerabilidades de ciberseguridad relacionadas con hackeos y otras pérdidas relacionadas con criptomonedas también se desplomaron drásticamente en diciembre de 2025, disminuyendo un 60 % hasta aproximadamente 76 millones de dólares, una disminución en comparación con noviembre, cuando se situó en 194,2 millones. Sin embargo, los especialistas advierten que algunos ataques antiguos, como las estafas de envenenamiento de direcciones y los ataques a monederos electrónicos, siguen activos contra los usuarios, y estos ejemplos demuestran la persistente dificultad en la seguridad de los criptoactivos.

La industria ha logrado avanzar en el sector de defensa; los actores clave de la industria de los monederos electrónicos se han unido para combatir el phishing. La naturaleza dinámica de los atacantes implica que las prácticas de seguridad deben cambiar constantemente. Los usuarios deben ser más cuidadosos y precavidos al implementar medidas de seguridad, especialmente cuando se les solicita que ingresen información confidencial de su billetera, como frases de recuperación. El desarrollo de trampas de phishing continúa, por lo que la colaboración entre usuarios y proveedores de servicios es necesaria para garantizar la seguridad del ecosistema criptográfico en general.

cryptonews.net

cryptonews.net