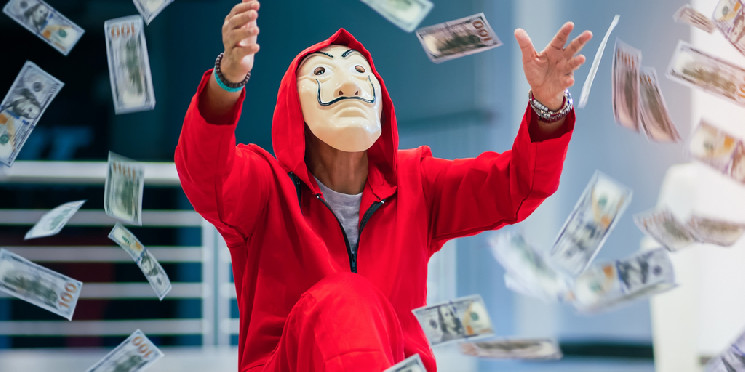

Al intentar recuperar el acceso a su cuenta Kraken, es posible que se le solicite realizar una videollamada con un agente de soporte para demostrar que realmente es quien dice ser. El mes pasado, el intercambio centralizado dijo que atrapó a alguien usando un estilo de Halloween. máscara de goma intentó engañar al trabajador al otro lado de la llamada, pero no funcionó. El atacante había levantado una serie de señales de alerta durante la primera ronda de controles, como no nombrar los activos que contenía la cuenta. Estas señales hicieron que el agente que trabajaba en el caso requiriera una videollamada para otorgar acceso a la cuenta. Durante la llamada, el trabajador de Kraken hizo algunas preguntas más y verificó la identificación de la persona. El atacante falló en esta etapa, de manera dramática.

“Nuestro agente dijo: Esto es absolutamente ridículo. Esta es una máscara de goma que el tipo lleva puesta”, dijo a Decrypt el jefe de seguridad de Kraken, Nick Percoco. La máscara ni siquiera se parecía a la persona que el atacante decía ser, dijo Percoco. La víctima era un hombre caucásico de unos 50 años, por lo que a Percoco le pareció que el atacante simplemente agarró una máscara que se ajustaba vagamente a la descripción. Y esta no es la primera vez que alguien usa un disfraz en un intento de engañar a Kraken.[We] Veo cosas, de vez en cuando, en las que la gente se pone un bigote falso”, dijo a Decrypt. “Ellos muestran [ID] y se ve parecido porque usan anteojos del mismo estilo, tienen bigote y cabello rubio. Lo vemos de vez en cuando. Nunca pasan”. “Pero esta es la primera vez”, añadió, “que alguien ha ido a la tienda de disfraces a comprar una máscara”. Para empeorar las cosas, el atacante ni siquiera tenía una identificación creíble. Fue «claramente» retocado con Photoshop e impreso en cartulina, explicó Percoco, aunque con la información correcta. Si bien este no fue un ataque sofisticado, resalta que incluso los estafadores descuidados pueden potencialmente obtener acceso a la información privada de la gente común. Incluso con un intento tan poco pulido, cree Percoco, los atacantes podrían ver el éxito.»Creo que debe [work]», dijo a Decrypt. «Creo que las personas que usan disfraces, las personas que irrumpen en otro lugar y obtienen una copia de su identificación gubernamental, y luego la imprimen en papel satinado, sosteniéndolo… para algunos intercambios, eso probablemente funcione». Afirmó que algunos intercambios no tienen el mismo nivel de atención al detalle que Kraken exige de su equipo. Percoco señala específicamente a las empresas que subcontratan su soporte, afirmando que es más probable que esto conduzca a errores. aquellos que usan centralizado Los intercambios no siempre deben depender de la empresa para defenderse de los malos actores. Para protegerse, dice Percoco, los usuarios deben implementar la autenticación de dos factores «en todas partes», desde su correo electrónico hasta mucho más allá, para evitar que los malos actores obtengan información personal. costos.Incluso con estos métodos de protección empleados, un usuario aún puede caer en estafas de phishing. Para el nivel más alto de seguridad, recomienda usar FIDO2 y claves de acceso, que son claves de hardware que pueden convertir su teléfono o computadora portátil en su contraseña. cuenta. «Las claves de acceso están vinculadas criptográficamente a los sitios y las aplicaciones con las que las estás usando», dijo, «por lo que no te pueden engañar haciéndote creer que estás iniciando sesión en Kraken». Editado por Andrew Hayward

Estafador intentó secuestrar una cuenta criptográfica de Kraken usando una máscara de goma de víctima

criptopasion.com

11 Noviembre 2024 10:14, UTC

criptopasion.com

11 Noviembre 2024 10:14, UTC