Lottie Player sufrió un ataque a la cadena de suministro que afectó a una billetera con 10 Bitcoin (BTC). Se ha abusado de la herramienta Wordpress para enviar enlaces maliciosos a usuarios de Web3, agotando efectivamente sus billeteras.

Lottie Player, la biblioteca de animación de Wordpress, se ha utilizado como vector de ataque para los usuarios de Web3. A través de enlaces maliciosos, al menos una billetera perdió 10 Bitcoin (BTC).

El ataque de Lottie Player ha afectado a proyectos ampliamente utilizados como 1inch y Mover. El ataque de 1 pulgada puede ser especialmente dañino, ya que el servicio comercial DEX se encuentra entre los más utilizados en Ethereum .

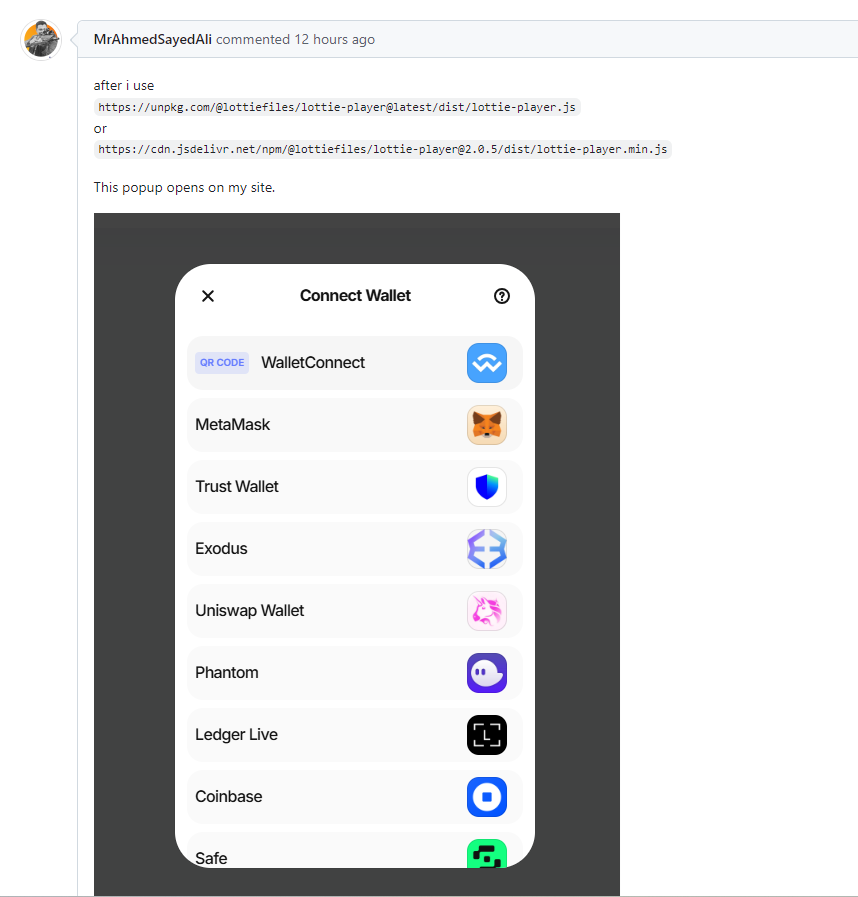

Blockaid también informó que ha estado difundiendo conexiones de billeteras maliciosas a través de su sitio web. Bubble fue otro sitio web frontal afectado por ventanas emergentes maliciosas y se convirtió en uno de los primeros en ser reportado. Bubble también es la fuente para crear aplicaciones de terceros, que podrían haberse visto afectadas en las horas en que las versiones anteriores estaban activas.

Los investigadores de Blockaid han dent a Ace Drainer como la fuente más probable del ataque. Se eliminó la versión maliciosa de Lottie Player, no sin antes difundir enlaces falsos para firmar con billeteras Web3 ampliamente utilizadas. El ataque ha estado activo durante al menos 12 horas, aumentando los saldos en varias dent .

El ataque se observó por primera vez cuando a una billetera se le vaciaron 10 BTC, lo que llevó a la fuente de enlaces falsos. El riesgo estaba en firmar rápidamente todas las solicitudes, incluido el acceso permanente a las billeteras. Esto permitió a los atacantes incluso drenar Avalanche C-Chain, robando una forma de BTC envuelto . El ataque en sí no solicitó una Bitcoin , sino que se basó en la necesidad de conectividad Web3.

⚠️ Hace 3 horas, una víctima perdió 10 BTC ($723,436) debido a que firmó una transacción de phishing.

Este robo probablemente esté relacionado con el ataque a la cadena de suministro de Lottie Player hoy. https://t.co/Puq5zUnKO9 pic.twitter.com/STYgRGgyK9

— Rastreador de estafas | Web3 Anti-Scam (@realScamSniffer) 31 de octubre de 2024

Los usuarios también notaron que Lottie Player llenaría una ruta Web3 con una transacción maliciosa cuando se usara para sitios web de la manera habitual. Los analistas notaron que el ataque estaba dirigido a cadenas compatibles con Ethereum y EVM.

Las direcciones de los atacantes continúan mostrando actividad, lo que afecta a pequeñas tenencias de varios tokens Web3. Por ahora, no se ha contabilizado el tamaño total del ataque y es posible que haya afectado a otros tokens. Los atacantes están intercambiando los tokens rápidamente a través de Uniswap, o incluso mediante el intercambio MetaMask.

El ataque de Lottie Player se extendió a varios sitios

El ataque a Lottie Player mostró una pantalla muy familiar para los usuarios de Web3, instándolos a conectar algunas de las principales billeteras, incluidas MetaMask, WalletConnect y otras.

Incluso la TryHackMe experimentó la ventana emergente, pero pasó a una versión anterior. El problema ha sido informado por otros usuarios de sitios web populares.

El ataque afectó a dos versiones de Lottie Player y se detectó por primera vez a última hora del 30 de octubre. Los ataques se originaron en las versiones 2.0.5 o superiores. Los propietarios de sitios web tuvieron que eliminar el ataque ellos mismos en las primeras horas, recurriendo a otras herramientas o versiones anteriores de Lottie Player. Algunos han optado por eliminar los scripts como medida de precaución.

Es posible que los propietarios de billeteras aún tengan que revocar los permisos, si se han conectado a alguno de los enlaces inyectados. Sitios como 1inch atraen a más de 590.000 usuarios mensuales y pueden haber afectado a múltiples billeteras no detectadas.

El equipo de Lottie Player publica una versión segura

El equipo de Lottie Player reaccionó cargando una nueva versión legítima, 2.0.8, y anulando la publicación de los scripts contaminados. El equipo notó que las versiones defectuosas eran tres en total, publicadas directamente en NPM utilizando un token de acceso comprometido de un desarrollador con los privilegios de publicación requeridos. El equipo señala que ningún otro repositorio o biblioteca se ha visto afectado.