El grupo Lazarus de Corea del Norte creó un juego blockchain para explotar una vulnerabilidad en el navegador Chrome de Google, instalar software espía y robar dent de billeteras criptográficas, junto con otros datos de los usuarios. En un informe , los analistas de la firma de ciberseguridad Kaspersky Labs, Vasily Berdnikovand y Boris Larin, dijeron que encontraron el exploit de Lazarus Group en mayo y lo informaron a Google, que desde entonces solucionó el problema.

Según Berdnikov y Larin, los piratas informáticos del grupo Lazarus utilizaron el juego para convencer a los usuarios de que visitaran un sitio web malicioso e infectar ordenadores con su malware Manuscript, que utilizan al menos desde 2013.

El código permitió a los piratas informáticos corromper la memoria de Chrome y, finalmente, darles acceso a las cookies de los usuarios, los tokens de autenticación, las contraseñas guardadas y el historial de navegación: todo lo que necesitaban para robar los fondos de los usuarios.

Otro problema con el mecanismo de seguridad de Javascript V8 permitió a Lazarus acceder a las PC para investigar si valía la pena continuar con un ciberataque.

"Pudimos trac la primera etapa del ataque: un exploit que realiza la ejecución remota de código en el proceso de Google Chrome", dijeron Berdnikov y Larin.

"Después de confirmar que el exploit se basó en una vulnerabilidad de día cero dirigida a la última versión de Google Chrome, informamos nuestros hallazgos a Google el mismo día".

Dos días después de que Google se diera cuenta del exploit, lanzó un parche actualizado para resolver el problema.

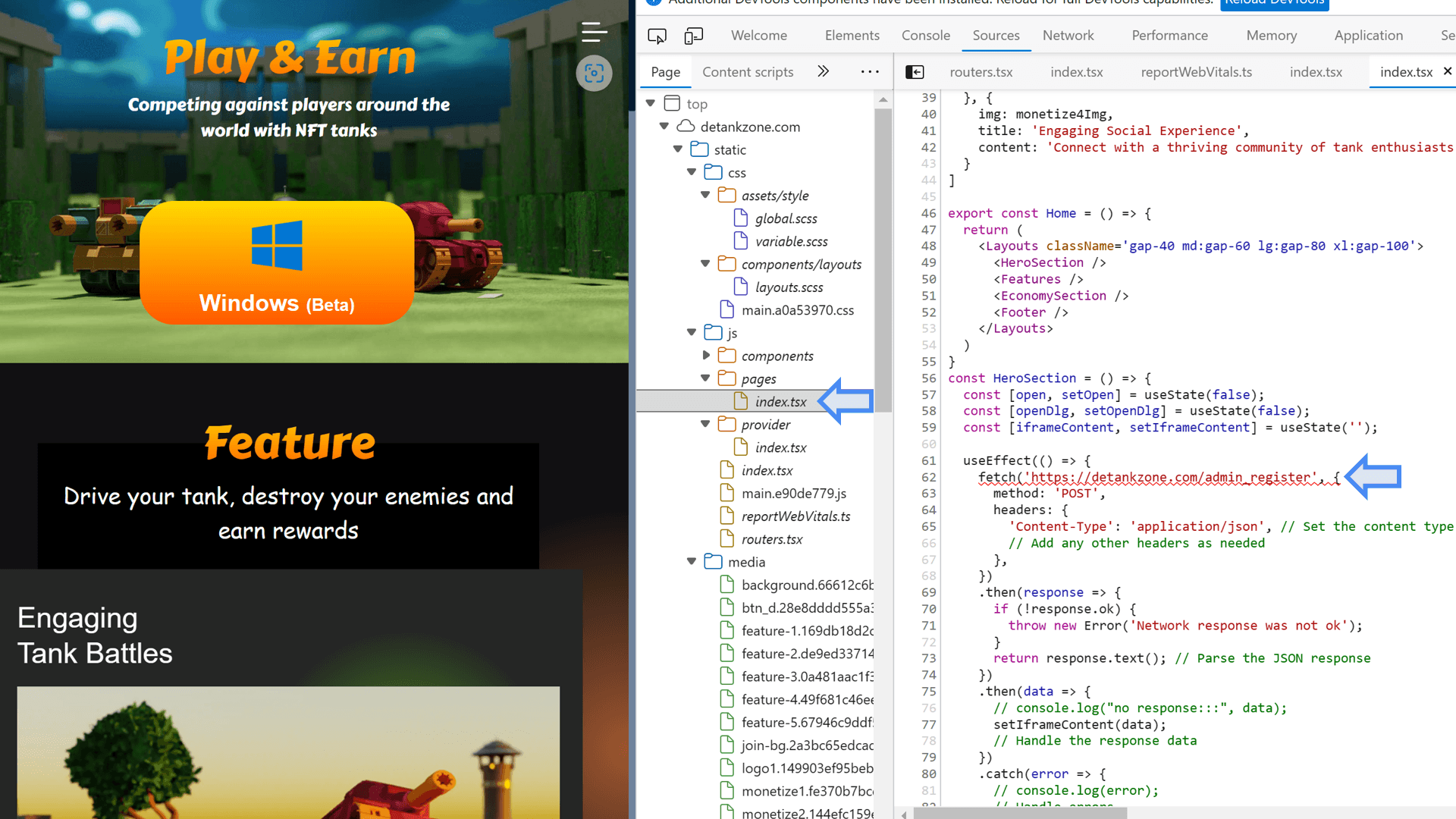

Código fuente robado utilizado para crear el juego

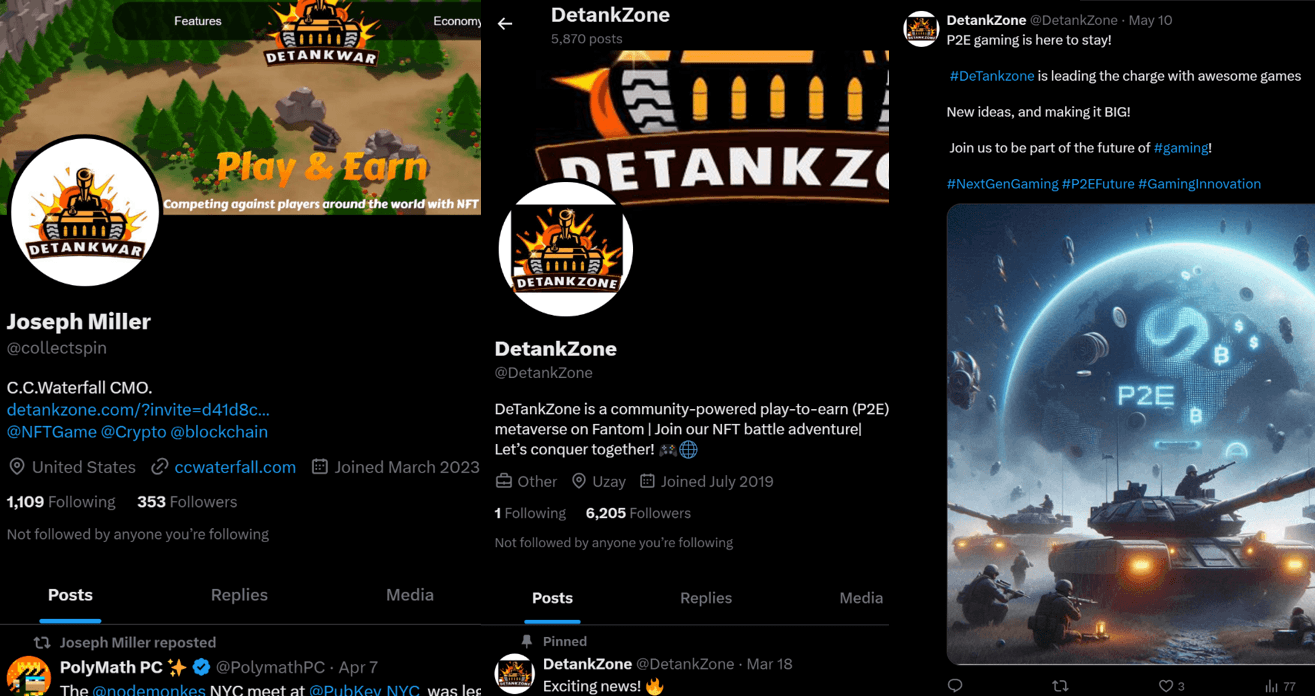

El juego en sí, DeTankZone o DeTankWar, era un juego de campo de batalla en línea multijugador totalmente jugable con tanques de tokens no fungibles (NFT). Los jugadores pueden luchar entre sí en una competición online.

Berdnikov y Larin dijeron que Lazarus robó el código fuente de otro juego legítimo y promovió fuertemente la versión pirateada en las redes sociales.

El juego falso tenía un sitio web e imágenes promocionales generadas mediante inteligencia artificial.

"En la superficie, este sitio web se parecía a una página de producto diseñada profesionalmente para un juego de tanques de campo de batalla en línea (MOBA) multijugador de finanzas descentralizadas ( DeFi ) basado en NFT (token no fungible), que invitaba a los usuarios a descargar una versión de prueba", Berdnikov y dijo Larín.

“Pero eso fue sólo un disfraz. Debajo del capó, este sitio web tenía un script oculto que se ejecutaba en el navegador Google Chrome del usuario, lanzando un exploit de día cero y dando a los atacantes control total sobre la PC de la víctima”.

Microsoft Security también marcó el juego en una publicación de mayo en X, señalando que el juego malicioso DeTankWar estaba entregando un nuevo ransomware personalizado que Microsoft denominó FakePenny.

"Microsoft ha dent un nuevo actor de amenazas norcoreano, Moonstone Sleet (Storm-1789), que combina muchas técnicas probadas y utilizadas por otros actores de amenazas norcoreanos con metodologías de ataque únicas para objetivos financieros y de ciberespionaje", informó Microsoft Security. dicho.

"Se observa que Moonstone Sleet crea empresas falsas y oportunidades laborales para interactuar con objetivos potenciales, emplea versiones troyanizadas de herramientas legítimas, crea un juego malicioso llamado DeTankWar y entrega un nuevo ransomware personalizado que Microsoft ha llamado FakePenny".

Las pérdidas del Grupo Lazarus se estiman en más de 3.000 millones de dólares

Lazarus se ha convertido posiblemente en el grupo de piratas informáticos criptográficos más notorio desde que apareció en escena en 2009. La empresa estadounidense de ciberseguridad Recorded Future estimó en 2023 que los piratas informáticos norcoreanos robaron más de 3.000 millones de dólares en criptomonedas en los seis años previos a 2023.

Un informe de las Naciones Unidas también encontró que los piratas informáticos norcoreanos robaron una cantidad significativa de criptoactivos en 2022, con estimaciones entre 630 millones de dólares y más de mil millones de dólares, después de que los grupos comenzaran a atacar redes de empresas aeroespaciales y de defensa extranjeras.

El detective de blockchain ZachXBT estima que Lazarus lavó más de $200 millones en criptomonedas provenientes de 25 hacks entre 2020 y 2023. En una publicación del 15 de agosto en X, también afirmó haber descubierto evidencia de una sofisticada red de desarrolladores norcoreanos que ganaban $500,000 al mes trabajando para " "proyectos criptográficos establecidos".

Al mismo tiempo, el Departamento del Tesoro de EE. UU. también acusó a Lazarus de ser el principal culpable del ataque de 2022 al Puente Ronin, que le reportó a los piratas informáticos más de 600 millones de dólares en criptomonedas.