¿Qué es un honeypot criptográfico y por qué se utiliza?

Los programas de contratos inteligentes a través de una red descentralizada de nodos se pueden ejecutar en cadenas de bloques modernas como Ethereum. Los contratos inteligentes se están volviendo más populares y valiosos, lo que los convierte en un objetivo más atractivo para los atacantes. Los piratas informáticos han atacado varios contratos inteligentes en los últimos años.

Sin embargo, una nueva tendencia parece estar ganando terreno; es decir, los atacantes ya no buscan contratos susceptibles, sino que adoptan una estrategia más proactiva. En cambio, su objetivo es engañar a sus víctimas para que caigan en trampas mediante el envío de contratos que parecen ser vulnerables pero que contienen trampas ocultas. Honeypots es un término utilizado para describir este tipo de contrato único. Pero, ¿qué es una trampa criptográfica honeypot?

Los Honeypots son contratos inteligentes que parecen tener un problema de diseño que permite a un usuario arbitrario drenar Ether (la moneda nativa de Ethereum) del contrato si el usuario envía una cantidad particular de Ether al contrato de antemano. Sin embargo, cuando el usuario intenta explotar esta aparente falla, una trampilla abre una segunda, aún desconocida, evitando que el drenaje del éter tenga éxito. Entonces, ¿qué hace un honeypot?

El objetivo es que el usuario se concentre completamente en la debilidad visible e ignore cualquier signo de que el contrato tiene una segunda vulnerabilidad. Los ataques de Honeypot funcionan porque las personas son fácilmente engañadas con frecuencia, al igual que en otros tipos de fraude. Como resultado, las personas no siempre pueden cuantificar el riesgo frente a su avaricia y suposiciones. Entonces, ¿son ilegales los honeypots?

¿Cómo funciona una estafa de honeypot?

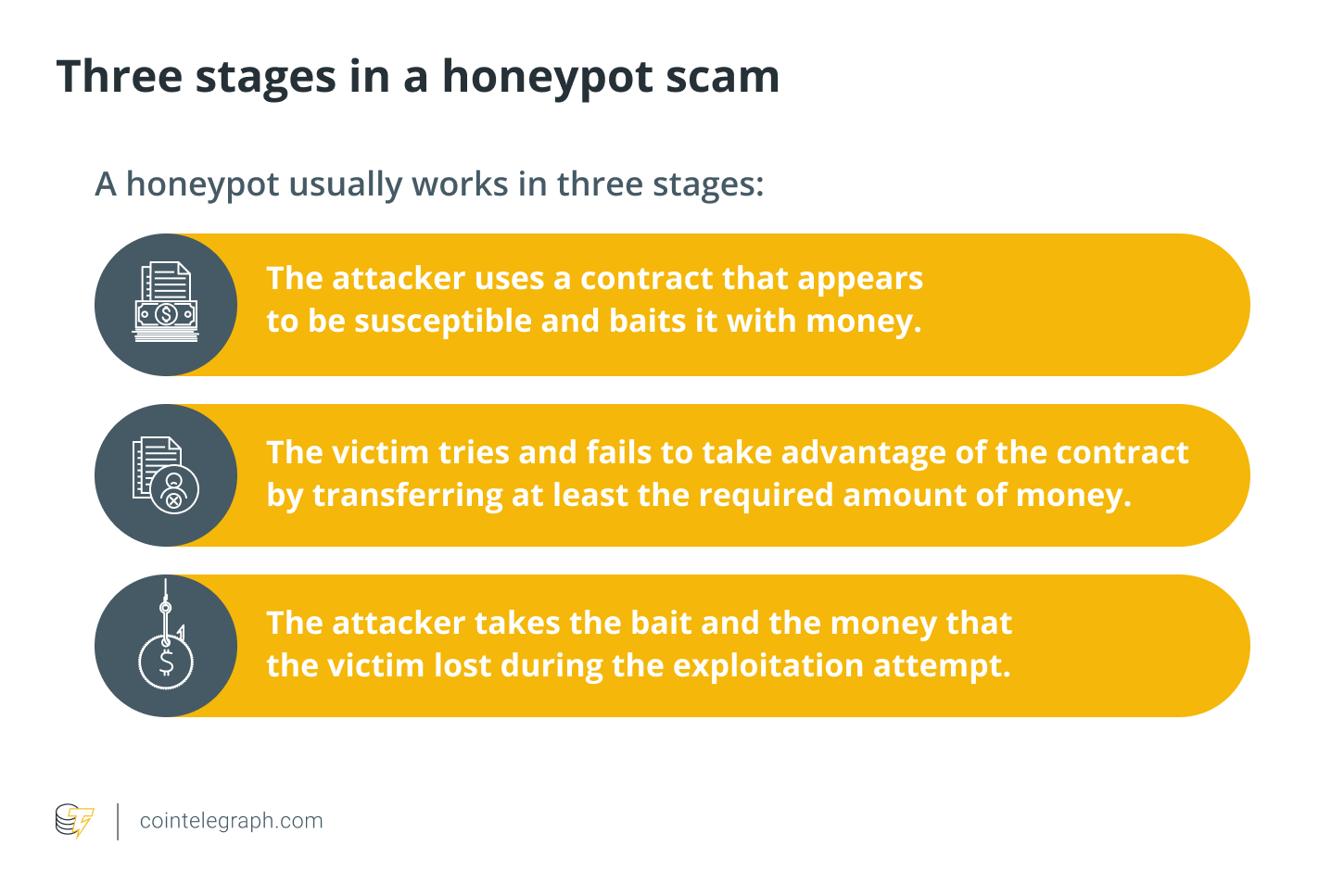

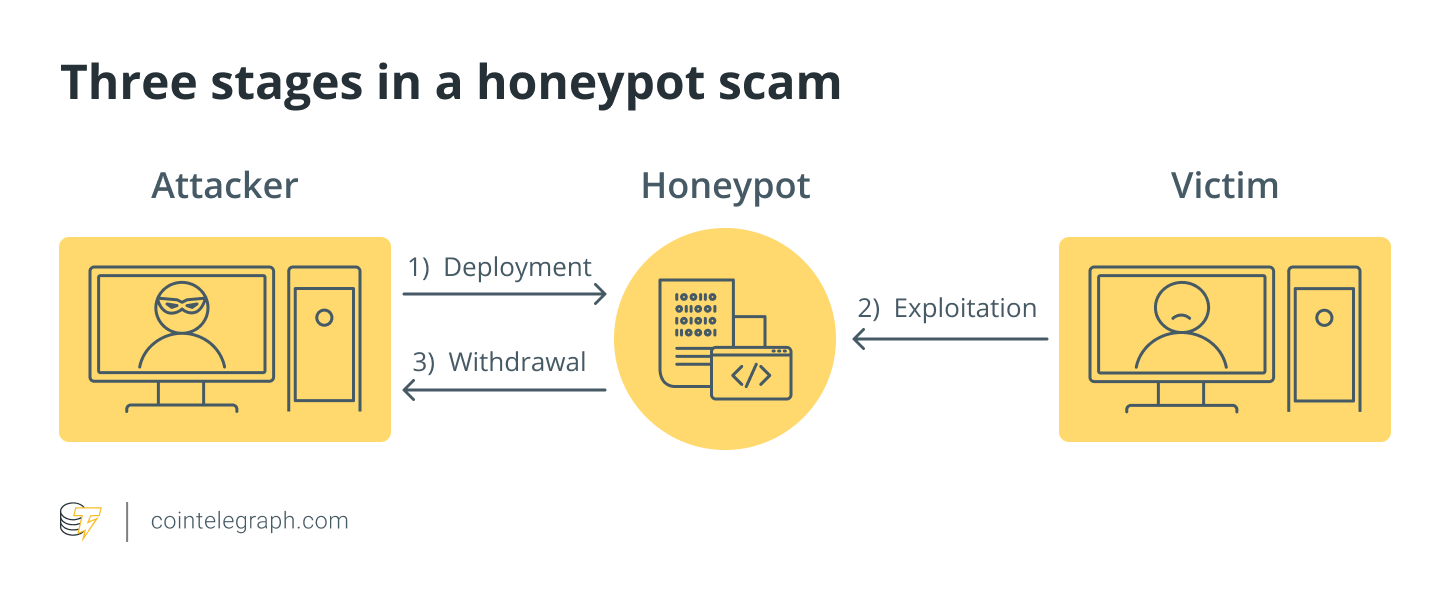

En los ataques cibernéticos criptográficos como los honeypots, el efectivo del usuario será encarcelado y solo el creador del honeypot (atacante) podrá recuperarlos. Un honeypot generalmente funciona en tres etapas:

Para configurar honeypots en contratos inteligentes de Ethereum, un atacante no necesita ninguna habilidad específica. Un atacante, en realidad, tiene las mismas habilidades que un usuario habitual de Ethereum. Solo necesitan el dinero para configurar el contrato inteligente y cebarlo. Una operación de honeypot, en general, consiste en una computadora, programas y datos que imitan el comportamiento de un sistema real que podría ser atractivo para los atacantes, como los dispositivos de Internet de las cosas, un sistema bancario o una red de transporte público o de servicios públicos.

Aunque parece parte de la red, está aislado y supervisado. Debido a que los usuarios legítimos no tienen ningún motivo para acceder a un honeypot, todos los intentos de comunicarse con él se consideran hostiles. Los honeypots se implementan con frecuencia en la zona desmilitarizada de una red (DMZ). Esta estrategia lo separa de la red de producción líder mientras lo mantiene conectado. Un honeypot en la DMZ puede ser monitoreado desde lejos mientras los atacantes acceden a él, reduciendo el peligro de una red principal comprometida.

Para detectar intentos de infiltrarse en la red interna, los honeypots se pueden colocar fuera del firewall externo, frente a Internet. La ubicación real del honeypot depende de lo intrincado que sea, el tipo de tráfico que desee atraer y lo cerca que esté de los recursos comerciales críticos. Siempre estará aislado del entorno de producción, independientemente de dónde se coloque.

El registro y la visualización de la actividad de los honeypot proporcionan información sobre el grado y el tipo de amenazas a las que se enfrenta una infraestructura de red al tiempo que desvían la atención de los atacantes de los activos del mundo real. Los ciberdelincuentes pueden apoderarse de los honeypots y utilizarlos contra la empresa que los creó. Los ciberdelincuentes también han utilizado honeypots para obtener información sobre investigadores u organizaciones, servir como señuelos y propagar información errónea.

Los Honeypots se alojan con frecuencia en máquinas virtuales. Por ejemplo, si el honeypot se ve comprometido por malware, se puede restaurar rápidamente. Por ejemplo, una honeynet se compone de dos o más honeypots en una red, mientras que una granja de miel es una colección centralizada de honeypots y herramientas de análisis.

La implementación y administración de Honeypot puede ser asistida por soluciones comerciales y de código abierto. Hay disponibles sistemas Honeypot que se venden por separado y Honeypots que se combinan con otro software de seguridad y se anuncian como tecnología de engaño. El software Honeypot se puede encontrar en GitHub, que puede ayudar a los recién llegados a aprender a utilizar honeypots.

Tipos de honeypots

Hay dos tipos de honeypots basados en el diseño y despliegue de contratos inteligentes: honeypots de investigación y producción. Los honeypots para la investigación recopilan información sobre los ataques y se utilizan para analizar el comportamiento hostil en la naturaleza.

Adquieren información sobre las tendencias de los atacantes, las vulnerabilidades y las cepas de malware que los adversarios están apuntando actualmente al observar tanto su entorno como el mundo exterior. Esta información puede ayudarlo a decidir sobre las defensas preventivas, las prioridades de los parches y las inversiones futuras.

Por otro lado, los honeypots de producción tienen como objetivo detectar la penetración activa de la red y engañar al atacante. Los honeypots brindan oportunidades de monitoreo adicionales y llenan los vacíos de detección comunes que rodean los escaneos de red de identificación y el movimiento lateral; por lo tanto, la obtención de datos sigue siendo una de las principales responsabilidades.

Los honeypots de producción ejecutan servicios que normalmente se ejecutarían en su entorno junto con el resto de sus servidores de producción. Los honeypots para investigación son más complicados y almacenan más tipos de datos que los honeypots para producción.

También hay muchos niveles dentro de los honeypots de producción e investigación, según el nivel de sofisticación que requiera su empresa:

- Honeypot de alta interacción: es comparable a un honeypot puro en el sentido de que opera una gran cantidad de servicios, pero es menos sofisticado y contiene menos datos. Aunque los honeypots de alta interacción no están destinados a replicar sistemas de producción a gran escala, ejecutan (o parecen ejecutar) todos los servicios comúnmente asociados con los sistemas de producción, incluidos los sistemas operativos en funcionamiento.

La empresa implementadora puede observar los hábitos y estrategias de los atacantes utilizando este formulario de honeypot. Los honeypots de alta interacción necesitan muchos recursos y son difíciles de mantener, pero los resultados pueden valer la pena.

- Honeypot de interacción media: imitan características de la capa de aplicación pero carecen de su sistema operativo. Intentan interferir o dejar perplejos a los atacantes para que las empresas tengan más tiempo para descubrir cómo responder adecuadamente a un ataque.

- Honeypot de baja interacción: este es el honeypot más popular utilizado en un entorno de producción. Los honeypots de baja interacción ejecutan algunos servicios y se utilizan principalmente como una herramienta de detección de alerta temprana. Muchos equipos de seguridad instalan muchos honeypots en diferentes segmentos de su red porque son fáciles de configurar y mantener.

- Pure honeypot: este sistema de producción a gran escala se ejecuta en varios servidores. Está lleno de sensores e incluye datos "confidenciales" e información del usuario. La información que brindan es invaluable, aunque puede ser compleja y desafiante de administrar.

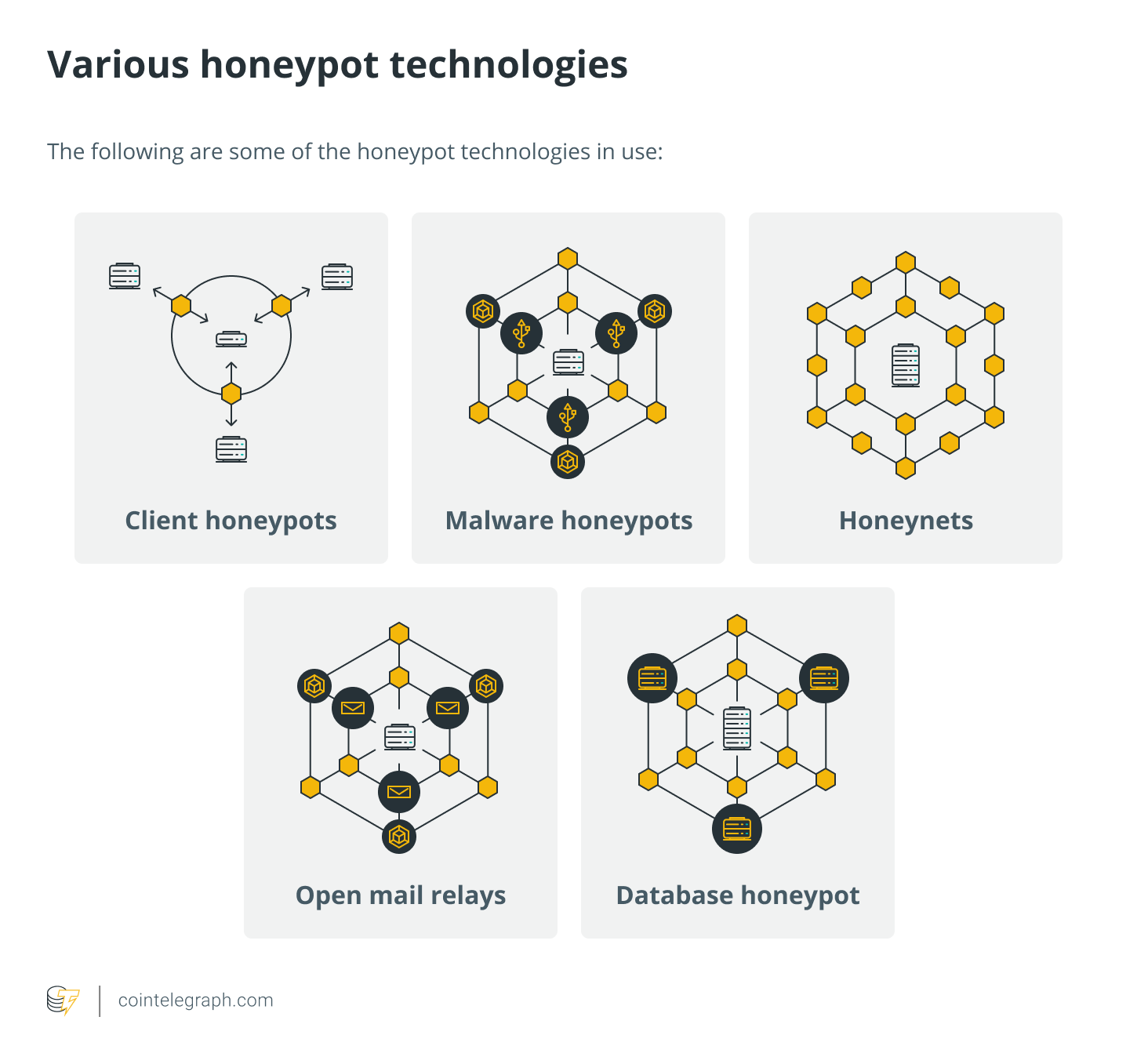

Varias tecnologías de honeypot

Las siguientes son algunas de las tecnologías de honeypot en uso:

- Honeypots de clientes: la mayoría de los honeypots son servidores que están escuchando conexiones. Los honeypots de clientes buscan activamente servidores maliciosos que se dirigen a los clientes y vigilan el honeypot en busca de cambios sospechosos o inesperados. Estos sistemas generalmente están virtualizados y tienen un plan de contención para mantener seguro al equipo de investigación.

- Honeypots de malware: identifican el malware mediante el uso de canales de replicación y ataque establecidos. Los Honeypots (como Ghost) se han diseñado para que parezcan dispositivos de almacenamiento USB. Por ejemplo, si una máquina se infecta con malware que se propaga por USB, el honeypot engañará al malware para que infecte el dispositivo simulado.

- Honeynets: Una honeynet es una red de varios honeypots en lugar de un solo sistema. Las redes de miel están diseñadas para seguir las acciones y los motivos de un atacante mientras contienen todas las comunicaciones entrantes y salientes.

- Los retransmisores de correo abiertos y los proxies abiertos se simulan utilizando honeypots de spam. Los spammers primero se enviarán a sí mismos un correo electrónico para probar la retransmisión de correo disponible. Si tienen éxito, enviarán una enorme cantidad de spam. Esta forma de honeypot puede detectar y reconocer la prueba y bloquear con éxito la enorme cantidad de spam que sigue.

- Honeypot de base de datos: debido a que las inyecciones de lenguaje de consulta estructurado a menudo pueden pasar desapercibidas por los firewalls, algunas organizaciones implementarán un firewall de base de datos para construir bases de datos señuelo y brindar soporte de honeypot.

¿Cómo detectar un honeypot criptográfico?

Examinar el historial comercial es una técnica para reconocer un fraude criptográfico de honeypot. Por lo general, una criptomoneda debería permitirle comprarla y venderla cuando lo desee. Habrá muchas compras por la moneda en una estafa de honeypot, pero la gente tendrá dificultades para venderla. Esto indica que no es una moneda legítima y debes evitarla.

Además, el enfoque de la ciencia de datos basado en el comportamiento de la transacción del contrato se puede utilizar para clasificar los contratos como honeypots o no honeypots.

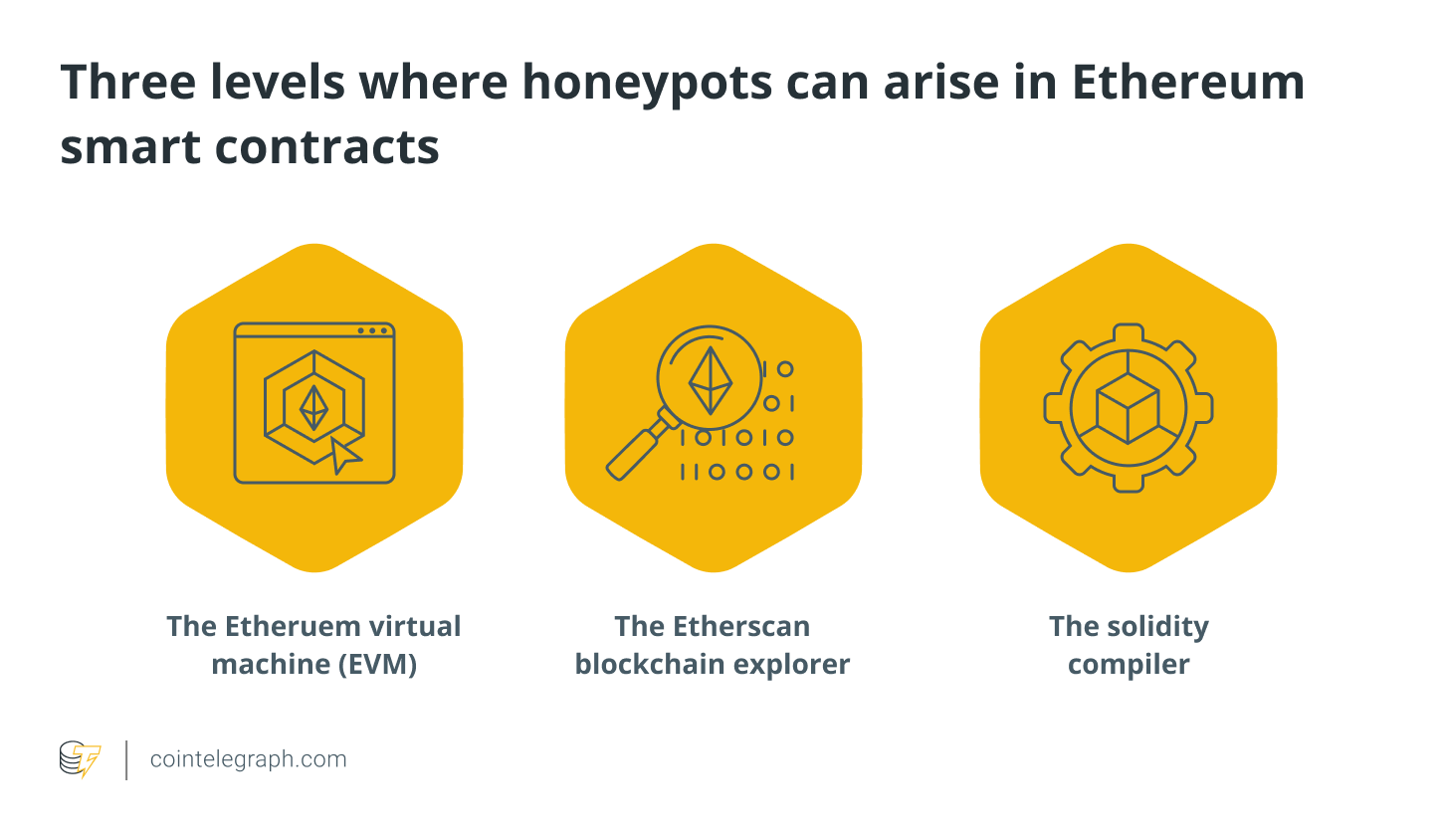

¿Dónde pueden surgir los honeypots en los contratos inteligentes de Ethereum?

Los Honeypots pueden aparecer en tres áreas diferentes de la implementación de contratos inteligentes de Ethereum. Estos son los tres niveles:

- La máquina virtual Etheruem (EVM): aunque EVM sigue un conjunto bien establecido de estándares y reglas, los redactores de contratos inteligentes pueden presentar su código de formas engañosas o poco claras a primera vista. Estas tácticas pueden resultar costosas para el hacker desprevenido.

- El compilador de solidez: el compilador es la segunda área donde los desarrolladores de contratos inteligentes pueden capitalizar. Si bien ciertos errores a nivel de compilador están bien documentados, es posible que otros no lo estén. Estos honeypots pueden ser difíciles de descubrir a menos que el contrato se haya probado en entornos reales.

- El explorador de blockchain de Etherscan: el tercer tipo de honeypot se basa en el hecho de que los datos presentados sobre los exploradores de blockchain están incompletos. Si bien muchas personas creen implícitamente en los datos de Etherscan, no necesariamente muestran la imagen completa. Por otro lado, los astutos desarrolladores de contratos inteligentes pueden aprovechar algunas de las peculiaridades del explorador.

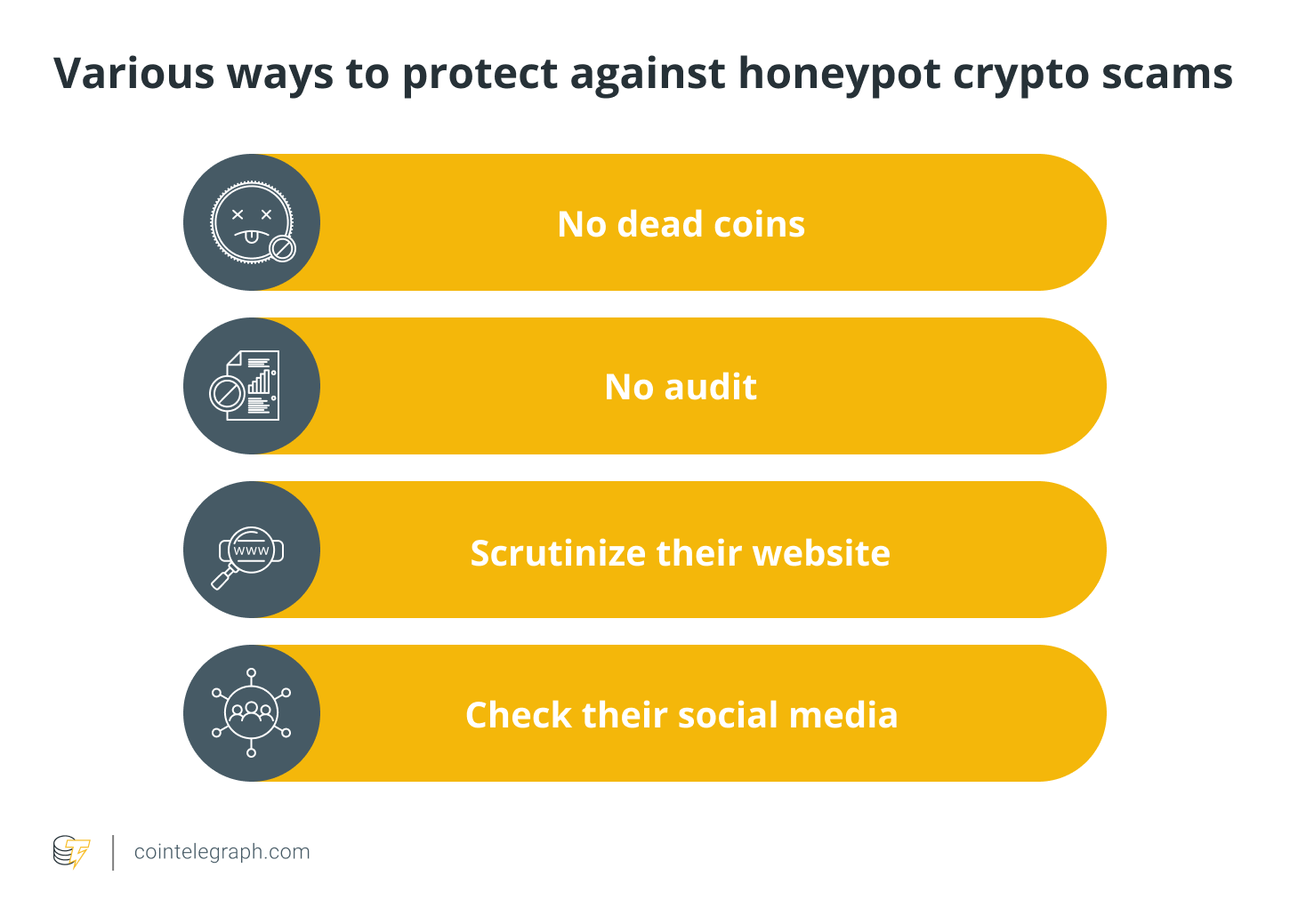

¿Cómo protegerse contra las estafas de contratos de honeypot?

Esta sección guía cómo salir de las estafas de honeypot para evitar perder su dinero. Hay herramientas disponibles para ayudarlo a ver las señales rojas y evitar estas monedas. Por ejemplo, use Etherscan si la moneda que está comprando está en la red Ethereum o use BscScan si la moneda en consideración está en Binance Smart Chain.

Busque el ID de token de su moneda e ingréselo en el sitio web correspondiente. Vaya a "Token Tracker" en la página siguiente. Aparecerá una pestaña con la etiqueta "Titulares". Puede ver todas las carteras que contienen tokens y los grupos de liquidez allí. Desafortunadamente, existen numerosas combinaciones de elementos que conviene tener en cuenta. Las siguientes son algunas de las señales de alerta que debe conocer para protegerse contra las estafas de criptografía de honeypot:

- Sin monedas muertas: si más del 50% de las monedas están en una billetera muerta, un proyecto está relativamente protegido de tirones de alfombras (pero no de un honeypot) (generalmente identificado como 0x000000000000000000000000000000000000 muerto). Si menos de la mitad de las monedas están muertas o ninguna está muerta, tenga cuidado.

- Sin auditoría: las posibilidades de un honeypot casi siempre se eliminan si una empresa confiable las audita.

- Titulares de carteras grandes: evite las criptomonedas que tienen solo una o unas pocas carteras.

- Examinar su sitio web: esto debería ser bastante sencillo; pero, si el sitio web parece apresurado y el desarrollo es deficiente, ¡esta es una señal de advertencia! Un truco consiste en ir a whois.domaintools.com y escribir el nombre de dominio para ver cuándo se registró en un sitio web. Puede estar bastante seguro de que es un fraude si el dominio se registró dentro de las 24 horas o menos del inicio del proyecto.

- Consulte sus redes sociales: los proyectos fraudulentos suelen presentar fotos robadas y de baja calidad, problemas gramaticales y "mensajes spam" poco atractivos (como "¡escriba su dirección ETH a continuación!"), Sin enlaces a información relevante del proyecto, etc.

Token Sniffer es otro recurso excelente para detectar criptografía honeypot. Busque los resultados de la "Auditoría de contrato automatizada" ingresando el ID de token en la esquina superior derecha. Manténgase alejado del proyecto si hay alguna alerta. Debido a que muchos proyectos ahora emplean plantillas de contrato, la indicación "Sin contratos de token similares anteriores" puede ser un falso positivo.

Si su moneda figura en la Binance Smart Chain, vaya a PooCoin, ingrese la ID del token nuevamente y controle los gráficos. Manténgase alejado si no hay billeteras vendiendo o si solo una o dos billeteras están vendiendo su moneda elegida. Lo más probable es que sea un honeypot. No es un honeypot si muchas carteras venden la moneda elegida. Por último, debe realizar una investigación exhaustiva antes de separarse del efectivo que tanto le costó ganar al comprar criptomonedas.

¿En qué se diferencia un honeypot de una honeynet?

Una honeynet es una red formada por dos o más honeypots. Puede ser beneficioso tener una red honeypot conectada. Permite a las empresas rastrear cómo un atacante interactúa con un solo recurso o punto de red y cómo un invasor se mueve entre puntos de red e interactúa con muchos puntos a la vez.

El objetivo es persuadir a los piratas informáticos de que han violado la red con éxito; por lo tanto, agregar más ubicaciones de red falsas al realismo del arreglo. Los honeypots y honeynets con implementaciones más avanzadas, como firewalls de próxima generación, sistemas de detección de intrusiones (IDS) y puertas de enlace web seguras, se conocen como tecnología de engaño. Los sistemas de detección de intrusiones se refieren a un dispositivo o programa de software que busca actividad hostil o violaciones de políticas en una red. Las capacidades automatizadas de la tecnología de engaño permiten que un honeypot responda a posibles atacantes en tiempo real.

es.bitcoinethereumnews.com

es.bitcoinethereumnews.com