Un reciente estudio de Donjon Lab, el laboratorio de ingeniería de Ledger, reveló fallas en dispositivos de Coinkit, una compañía que fabrica y programa la hardware wallet Coldcard de código abierto. Los hallazgos están relacionados con el modelo MK4.

A través de un comunicado, el equipo de Coinkit reconoció que la investigación de Donjon Lab “es una gran validación de nuestro enfoque de elementos seguros de múltiples proveedores. Agregan: “El trabajo que financia Donjon Lab ayuda a toda la comunidad Bitcoin a validar las afirmaciones de seguridad realizadas por empresas como la nuestra”.

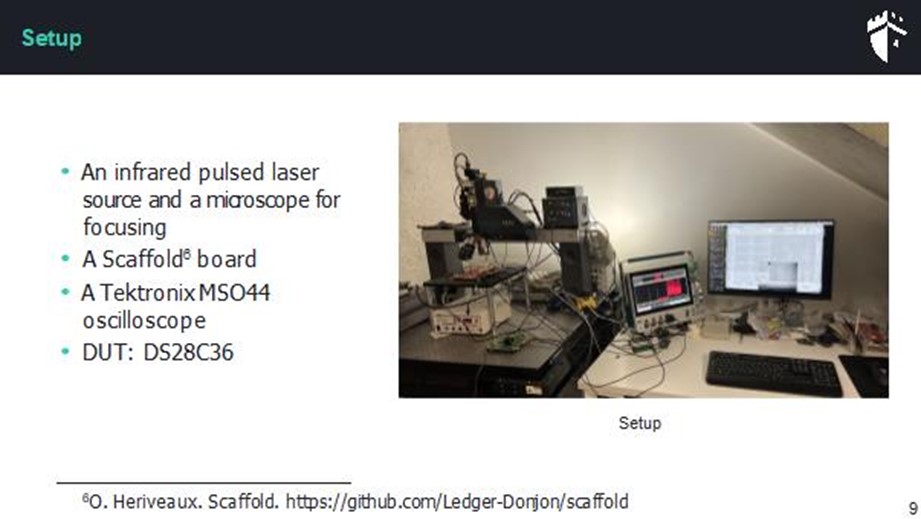

De acuerdo con el informe, el equipo técnico de Donjon Lab utilizó inyección de fallas de láser doble y pruebas T de Welsh para identificar las vulnerabilidades del chip de la hardware wallet Colcard MK4.

La inyección de fallas de doble láser es una técnica que se utiliza para probar la resistencia de un sistema a las fallas. Utiliza una estación de microscopio especializada D-LMS y permite enfocar y escanear de forma independiente dos puntos láser para evaluar la seguridad de circuitos integrados. Esto permite analizar chips por la parte posterior.

Por su parte, una prueba T de Welsh es un análisis estadístico que se utiliza para comparar dos conjuntos de datos. Se utiliza para determinar si las medias de los dos conjuntos son significativamente diferentes.

Pruebas y resultados del informe de vulnerabilidad

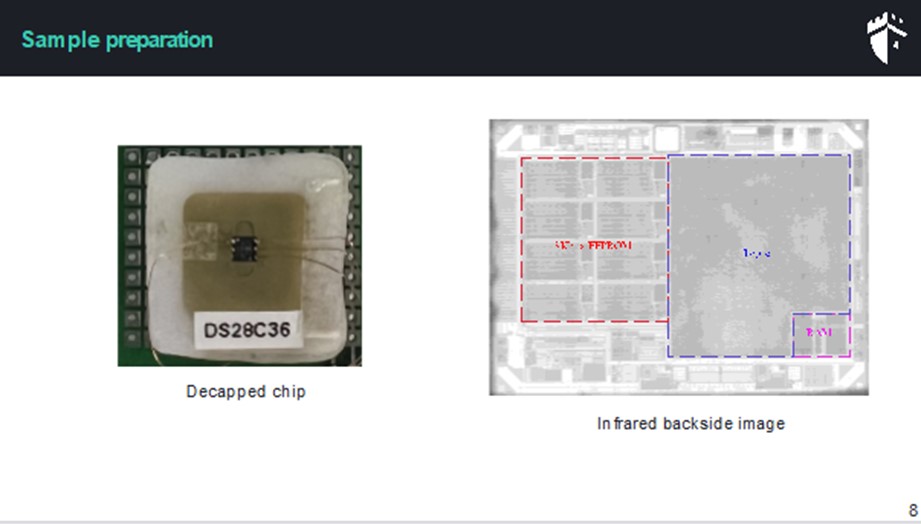

Como indica el informe, las pruebas se realizaron en el chip DS28C36B, que es el segundo elemento seguro (SE2) de la wallet MK4. Este dispositivo cuenta con 3 chips que tienen distintos niveles de seguridad para proteger “el secreto maestro”, como lo denomina Coinkit. Un elemento seguro es un chip especializado para proteger datos, en este caso se utiliza para contener de manera segura las llaves privadas o semillas de recuperación de las wallets.

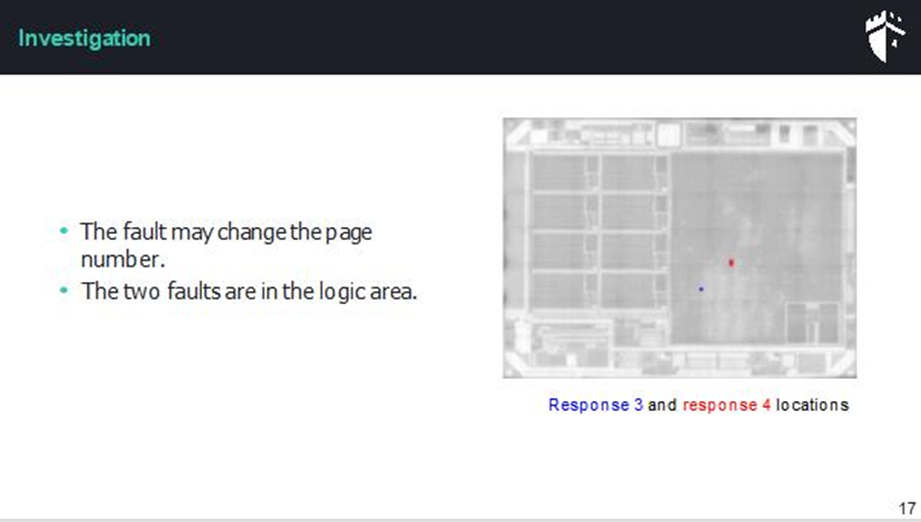

Los investigadores emplearon una metodología para reconocer momentos de fuga contienen información sensible, a través de la localización de puntos láser.

En otras palabras, buscaban detectar cuándo se procesan bits sensibles en el dispositivo, a través de la localización de trazas de consumo de energía y manipulación de bit/bits de protección de páginas del chip. Este es un mecanismo que controla el acceso a la memoria. Cada página de una memoria o chip tiene permisos definidos que definen quién puede leerla, escribirla o ejecutarla. El análisis estadístico permite reconocer dónde se localizan los puntos sensibles.

El informe indica que estos ataques se pueden aplicar a todas las páginas de memoria de usuario de la Coldcard MK4, pero no es efectivo en páginas protegidas permanentemente por claves privadas que utilicen una firma P256, un mecanismo criptográfico que utiliza firmas de curva elíptica, y que difiere de SHA-256, utilizado en Bitcoin en que no proporciona un hash o resumen.

No sacaron el secreto maestro (su semilla de Bitcoin), porque el Mk4 almacena esa semilla en SE1 [el primer elemento seguro] (no en SE2) y la cifra con una clave que requiere un compromiso total de tres chips: SE1, SE2 y el procesador principal. (MCU).

Coinkit, fabricante de hardware wallets.

El equipo de Coinkit explicó que la investigación reveló que los investigadores pudieron acceder a aproximadamente la mitad de las ranuras de la memoria del chip, “retirándola de la Coldcard, derritiendo la carcasa del chip, montándolo en una placa de circuito especial y luego usando un láser montado en un pórtico X/Y para Zapa el chip en un punto microscópico específico”. Si se ejecuta en el momento específico “el chip hace algo incorrecto”, agregan.

A pesar de que el acceso a un solo chip puede que no sea suficiente, el ataque puede llevarse con éxito si se accede a los tres chips de la MK4. “Para dar una precisión, la semilla se puede extraer prácticamente si un atacante combina dos ataques en SE2, SE1 [los chips de elemento seguro] y la MCU [la unidad principal]”, indicó en X el equipo de Coinkit.

Recomendaciones de seguridad

Como recomendación de seguridad, el informe indica que la doble verificación no es suficiente ante ataques de inyección de falla y que, al menos, hay que combinarla con jitter de hardware o software, un mecanismo que permitiría retrasar o desviar una transmisión de datos específica.

Además, recomiendan que los dispositivos que utilicen el chip DS28C36B dividan los secretos o claves en partes entre diferentes circuitos para dificultar el ataque.

Como respuesta, Coinkit asegura que ese es el mecanismo estándar de seguridad de sus dispositivos.

Usamos las primeras 13 ranuras en SE2 [segundo elemento seguro] para almacenar los «Trick Pins» y las billeteras de coacción, si están definidas. Esto nos permite activar los pines truco, sin conocer el código PIN verdadero. Su PIN verdadero (es decir, el que no es un truco) nunca se almacena en SE1 [primer elemento seguro], incluso cuando usa el modo Delta. La semilla maestra no se almacena en SE2, solo una clave parcial (AES-256) para descifrarla.

Coinkit, fabricante de hardware wallets.

Como indicaron ambos equipos de investigación, la investigación se realizó bajo los criterios de divulgación responsable, por lo que trabajaron en conjunto antes de divulgar los resultados y así evitar que algún actor malicioso utilizara la información.

Esta no es la única vulnerabilidad reportada por CriptoNoticias este año. A mediados de mayo, se reportó un error de programación de dispositivos Ledger.

En agosto, este medio informó sobre una grave vulnerabilidad que afectaba a wallets de Bitcoin y otro error de programación, que afectaba a millones de personas, porque estaba presente entre las principales wallets de custodia del ecosistema.

criptonoticias.com

criptonoticias.com