Los hackers han estado utilizando una herramienta de Windows para instalar malware de minería de criptomonedas desde noviembre de 2021, según un análisis de Talos Intelligence de Cisco. El atacante aprovecha Windows Advanced Installer, una aplicación que ayuda a los desarrolladores a empaquetar otros instaladores de software, como Adobe Illustrator, para ejecutar scripts maliciosos en las máquinas infectadas.

Según una publicación en el blog del 7 de septiembre, los instaladores de software afectados por el ataque se utilizan principalmente para modelado 3D y diseño gráfico. Además, la mayoría de los instaladores de software utilizados en la campaña de malware están escritos en francés. Los hallazgos sugieren que "es probable que las víctimas sean de diversas industrias, incluyendo arquitectura, ingeniería, construcción, manufactura y entretenimiento en países de habla francesa", explica el análisis.

- El 'criptojacking' aumenta un 30% hasta alcanzar máximos históricos a pesar de la caída de las criptomonedas, revela un informe

Los ataques afectan predominantemente a usuarios en Francia y Suiza, con algunas infecciones en otros países, incluyendo Estados Unidos, Canadá, Argelia, Suecia, Alemania, Túnez, Madagascar, Singapur y Vietnam, según la publicación basada en datos de solicitudes DNS enviadas al host de control y comando (C2) del atacante.

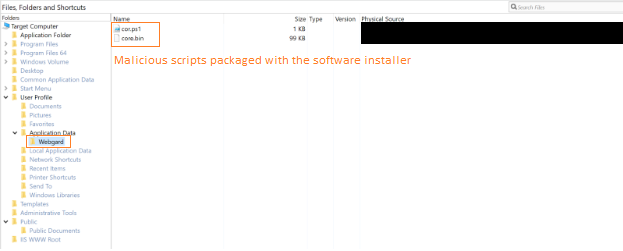

La campaña ilícita de minería de criptomonedas identificada por Talos implica el despliegue de scripts maliciosos de PowerShell y lotes de Windows para ejecutar comandos y establecer una puerta trasera en el equipo de la víctima. PowerShell, en particular, es conocido por ejecutarse en la memoria del sistema en lugar del disco duro, lo que dificulta la identificación de un ataque.

Una vez que se instala la puerta trasera, el atacante ejecuta amenazas adicionales, como el programa de minería de criptomonedas Ethereum PhoenixMiner y lolMiner, una amenaza de minería de varias monedas.

"Estos scripts maliciosos se ejecutan utilizando la función de Acción Personalizada de Advanced Installer, que permite a los usuarios predefinir tareas de instalación personalizadas. Las cargas útiles finales son PhoenixMiner y lolMiner, mineros de acceso público que aprovechan las capacidades de la GPU de las computadoras".

El uso de malware de minería se conoce como criptoexplotación y consiste en instalar un código de minería digital en un dispositivo sin el conocimiento ni el permiso del usuario para minar ilegalmente criptomonedas. Las señales de que se está ejecutando malware de minería en una máquina incluyen el sobrecalentamiento y el mal funcionamiento del dispositivo.

- Ballena de criptomonedas pierde USD 24 millones en Ethereum debido a ataque de phishing

El uso de familias de malware para secuestrar dispositivos y minar o robar criptomonedas no es una práctica nueva. La antigua gigante de los smartphones, BlackBerry, identificó recientemente scripts de malware que atacan activamente al menos tres sectores, incluyendo servicios financieros, atención médica y gobierno.

Aclaración: La información y/u opiniones emitidas en este artículo no representan necesariamente los puntos de vista o la línea editorial de Cointelegraph. La información aquí expuesta no debe ser tomada como consejo financiero o recomendación de inversión. Toda inversión y movimiento comercial implican riesgos y es responsabilidad de cada persona hacer su debida investigación antes de tomar una decisión de inversión.

es.cointelegraph.com

es.cointelegraph.com