La empresa de infraestructura Web3 Jump Crypto y la plataforma de finanzas descentralizadas (DeFi) Oasis.app han llevado a cabo un "contra ataque" del hacker del protocolo Wormhole, con la que el dúo ha conseguido recuperar 225 millones de dólares en activos digitales y transferirlos a una cartera segura.

El ataque de Wormhole se produjo en febrero de 2022 y supuso el desvío de ETH envueltos (wETH) por valor de unos 321 millones de dólares a través de una vulnerabilidad en el puente de tokens del protocolo.

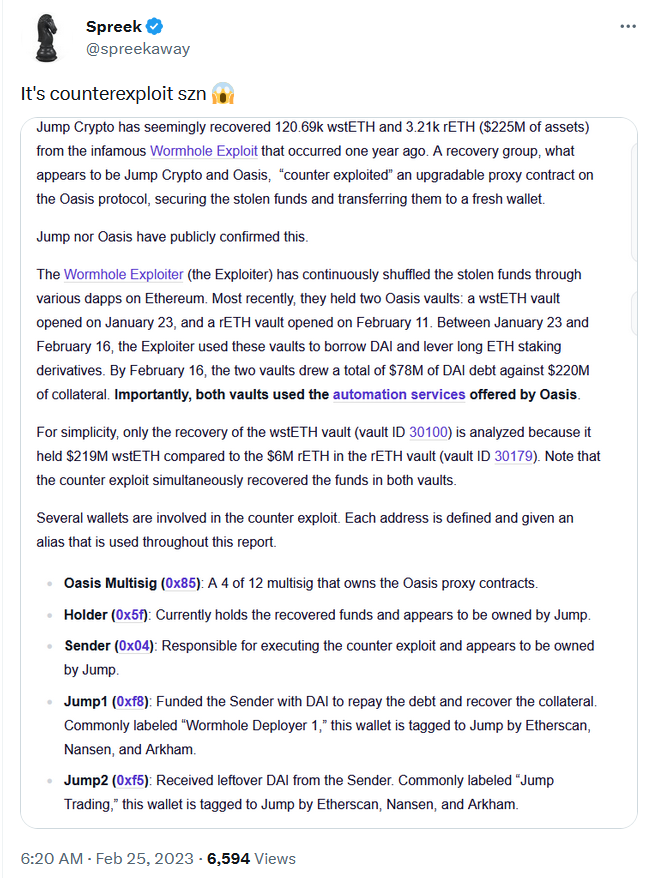

Desde entonces, el hacker ha movido los fondos robados a través de varias aplicaciones descentralizadas basadas en Ethereum (dApps), y a través de Oasis, recientemente abrieron una bóveda Wrapped Staked ETH (wstETH) el 23 de enero, y una bóveda Rocket Pool ETH (rETH) el 11 de febrero.

En una entrada del blog del 24 de febrero, el equipo de Oasis.app confirmó que se había producido una contraexplotación, indicando que había "recibido una orden del Tribunal Superior de Inglaterra y Gales" para recuperar ciertos activos relacionados con la "dirección asociada a la explotación del agujero de gusano".

El equipo declaró que la recuperación se inició a través de "Oasis Multisig y un tercero autorizado por el tribunal", que fue identificado como Jump Crypto en un informe anterior de Blockworks Research.

El historial de transacciones de ambas bóvedas indica que 120,695 wsETH y 3,213 rETH fueron movidos por Oasis el 21 de febrero y colocados en billeteras bajo el control de Jump Crypto. El hacker también tenía alrededor de 78 millones de dólares de deuda en la stablecoin DAI de MakerDao que fue recuperada.

"También podemos confirmar que los activos se pasaron inmediatamente a una billetera controlada por el tercero autorizado, como lo exige la orden judicial. No retenemos ningún control o acceso a estos activos", se lee en la entrada del blog.

Refiriéndose a las implicaciones negativas de que Oasis pudiera recuperar criptoactivos de las bóvedas de sus usuarios, el equipo enfatizó que era "sólo posible debido a una vulnerabilidad previamente desconocida en el diseño del acceso multisig del admin."

El post afirmaba que dicha vulnerabilidad fue puesta de manifiesto por hackers de sombrero blanco a principios de este mes.

"Insistimos en que este acceso estaba ahí con la única intención de proteger los activos de los usuarios en caso de cualquier ataque potencial, y nos habría permitido movernos rápidamente para parchear cualquier vulnerabilidad que se nos hubiera revelado". Cabe destacar que en ningún momento, ni en el pasado ni en el presente, los activos de los usuarios han estado en riesgo de ser accedidos por ninguna parte no autorizada."

pic.twitter.com/NX1fclJs5V

— foobar (@0xfoobar) February 24, 2023

Aclaración: La información y/u opiniones emitidas en este artículo no representan necesariamente los puntos de vista o la línea editorial de Cointelegraph. La información aquí expuesta no debe ser tomada como consejo financiero o recomendación de inversión. Toda inversión y movimiento comercial implican riesgos y es responsabilidad de cada persona hacer su debida investigación antes de tomar una decisión de inversión

es.cointelegraph.com

es.cointelegraph.com