ليس هناك شرف بين اللصوص – كيف تعمل عملية احتيال المفتاح الخاص

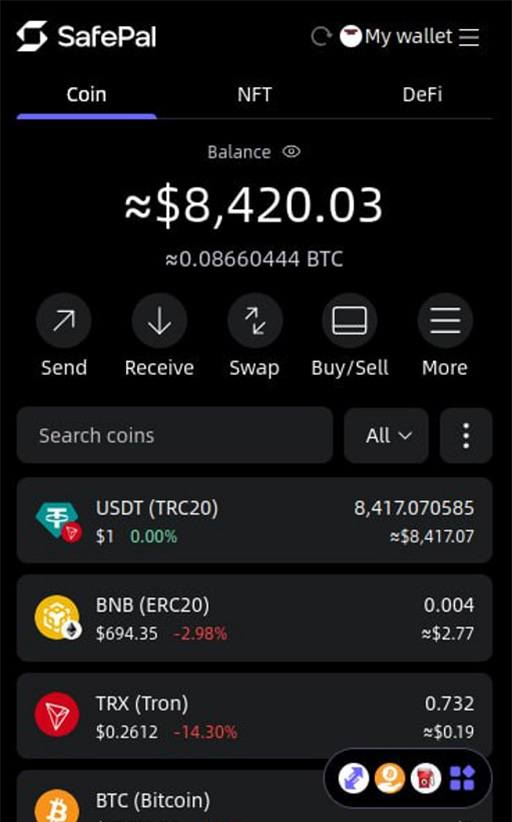

تحتوي إحدى المحافظ التي لاحظتها Kaspersky على ما يقرب من 8000 دولار أمريكي من عملة $USDT على شبكة Tron . للوصول إلى هذه الأموال، سيحتاج اللص أولاً إلى إرسال $TRX، الرمز الأصلي لـ blockchain، لتغطية رسوم الشبكة.

يستهدف المخطط في المقام الأول الأفراد الذين يتطلعون إلى استغلال الخطأ "الغبي" المفترض للآخرين. بمجرد دخولهم إلى محفظة الطعم، يجد هؤلاء اللصوص الرقميون أنها مليئة بـ $USDT، وهو رمز TRC20 مرتبط بالدولار الأمريكي.

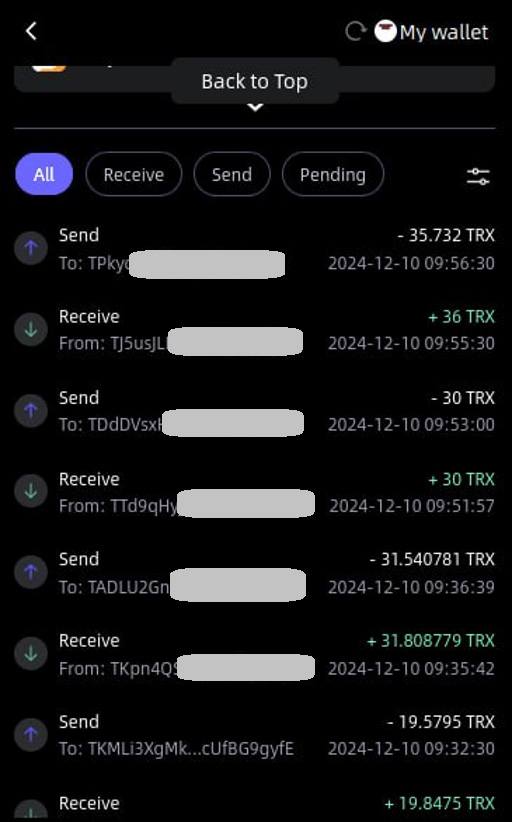

نظرًا لأن المحفظة تفتقر إلى ما يكفي من $TRX لعمليات السحب، يُطلب منهم إرسال الأموال من محافظهم الخاصة. يؤدي هذا الإجراء إلى تشغيل "السيفون"، لتحويل $TRX إلى عنوان المحتال.

لقد قام المحتالون بتزوير النظام، وبمجرد إرسال $TRX، تتم إعادة توجيهه على الفور إلى محفظة منفصلة يتحكم فيها المهاجمون، مما يترك اللص خالي الوفاض.

وشبه تحليل كاسبرسكي المحتالين بـRobin Hoods الرقمي، الذي يستهدف الجهات الفاعلة غير الأخلاقية في مجال العملات المشفرة. ومع ذلك، فإن الضحايا في نهاية المطاف هم أولئك الذين جعلوا جشعهم يفوق حذرهم.

تحث شركة الأمان مستخدمي العملات المشفرة على توخي الحذر من الاستخدام المتكرر لعبارات أولية dent عبر تعليقات متعددة. يمكن أن تكون هذه عملية مخططة ومنسقة جيدًا لسرقة أصولهم.

حملات الاحتيال التي تستهدف مستخدمي التشفير

تمتد النتائج التي توصلت إليها كاسبرسكي إلى ما هو أبعد من عمليات الاحتيال المتعلقة بالعبارات الأولية. في أغسطس، dent فريق الاستجابة للطوارئ العالمي (GERT) التابع للشركة حملة احتيال أكبر تستهدف مستخدمي Windows وmacOS في جميع أنحاء العالم.

تستخدم هذه العملية مواقع ويب مزيفة مصقولة لتقليد الخدمات المشروعة، مثل منصات العملات المشفرة وألعاب لعب الأدوار عبر الإنترنت وأدوات الذكاء الاصطناعي. تم تصميم هذه التقليدات المتطورة لجذب الضحايا إلى مشاركة معلومات حساسة أو تنزيل برامج ضارة.

وقال أيمن شعبان، رئيس قسم الاستجابة dent في فريق GERT التابع لشركة كاسبرسكي: "إن الارتباط بين أجزاء مختلفة من هذه الحملة والبنية التحتية المشتركة بينها يشير إلى وجود عملية جيدة التنظيم، ربما تكون مرتبطة بممثل واحد أو مجموعة ذات دوافع مالية محددة".

وكشف تحقيق كاسبرسكي، الذي أطلق عليه اسم "Tusk"، أن الحملة تتضمن عمليات فرعية مختلفة تستهدف العملات المشفرة والألعاب والمواضيع المتعلقة بالذكاء الاصطناعي. وتمتد البنية التحتية الخبيثة أيضًا إلى 16 موضوعًا آخر، إما حملات فرعية متقاعدة أو حملات جديدة لم يتم إطلاقها بعد.

وأظهرت سلاسل من التعليمات البرمجية الضارة التي تم الكشف عنها أثناء التحقيق وجود اتصال بين خوادم المهاجمين باللغة الروسية، مع إشارات إلى مصطلح "ماموث" ("Мамонт")، وهي كلمة عامية تعني "الضحية" بين الجهات التهديدية الناطقة بالروسية. ساهم هذا الدليل اللغوي في تسمية الحملة.

تستخدم حملة Tusk برامج ضارة لسرقة المعلومات مثل Danabot وStealc، بالإضافة إلى أدوات مراقبة الحافظة، وبعضها متغيرات مفتوحة المصدر مكتوبة بلغة Go. trac سارقو المعلومات ببيانات dent وتفاصيل المحفظة وغيرها من المعلومات الحساسة، بينما تعترض أدوات كليبرز عناوين محافظ العملات المشفرة المنسوخة إلى الحافظة، وتستبدلها بعناوين ضارة يتحكم فيها المهاجمون.

من الصفر إلى Web3 Pro: خطة إطلاق حياتك المهنية لمدة 90 يومًا