تعرضت Lottie Player لهجوم على سلسلة التوريد، مما أثر على محفظة واحدة بها 10 Bitcoin (BTC). لقد تم إساءة استخدام أداة Wordpress لإرسال روابط ضارة إلى مستخدمي Web3، مما أدى إلى استنزاف المحافظ بشكل فعال.

تم استخدام Lottie Player، مكتبة الرسوم المتحركة في Wordpress، كوسيلة للهجوم لمستخدمي Web3. من خلال الروابط الضارة، تم استنزاف محفظة واحدة على الأقل تحتوي على 10 Bitcoin (BTC).

لقد أثر هجوم Lottie Player على المشاريع المستخدمة على نطاق واسع مثل 1inch وMover. قد يكون هجوم 1 بوصة ضارًا بشكل خاص، حيث تعد خدمة تداول DEX من بين الخدمات الأكثر استخدامًا على Ethereum .

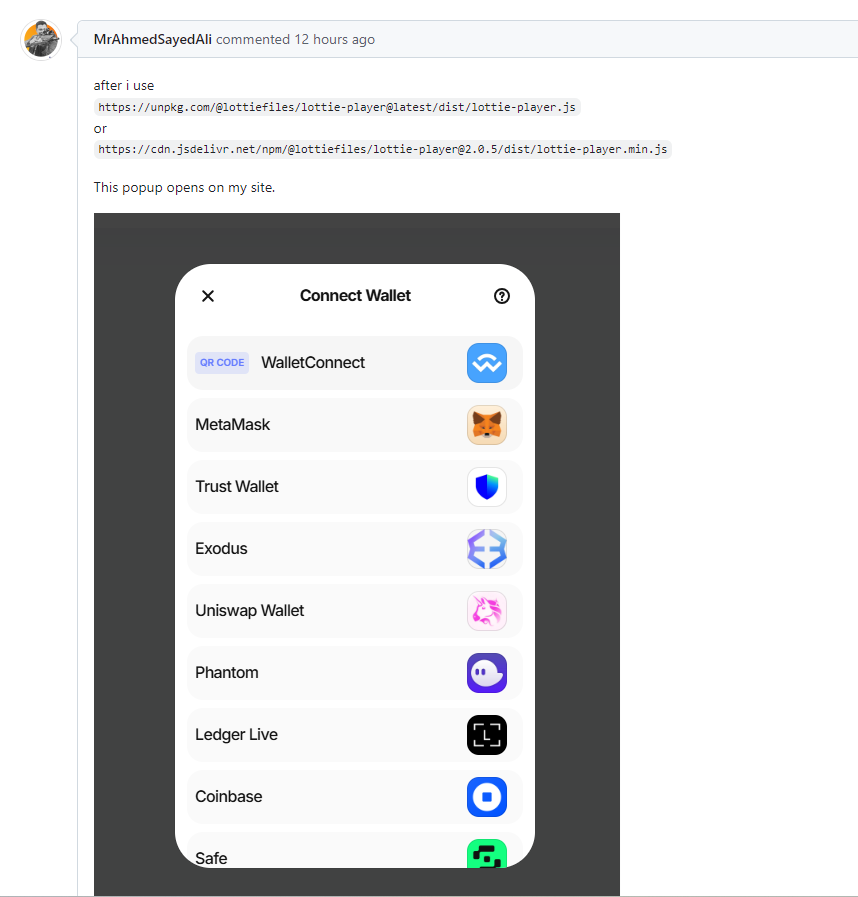

أفادت Blockaid أيضًا أنها تنشر اتصالات المحفظة الضارة عبر موقعها على الويب. كان موقع Bubble موقعًا آخر متأثرًا بالنوافذ المنبثقة الضارة، وأصبح من أوائل المواقع التي تم الإبلاغ عنها. تعد Bubble أيضًا مصدرًا لإنشاء تطبيقات الطرف الثالث، والتي كان من الممكن أن تتأثر في الساعات التي كانت فيها الإصدارات القديمة نشطة.

حدد الباحثون من Blockaid Ace Drainer باعتباره المصدر الأكثر احتمالا للهجوم. تمت إزالة الإصدار الضار من Lottie Player، ولكن ليس قبل نشر روابط مزيفة للتوقيع باستخدام محافظ Web3 المستخدمة على نطاق واسع. كان الهجوم نشطًا لمدة 12 ساعة على الأقل، مما أدى إلى زيادة الأرصدة في العديد من محافظ الهجوم dent .

تمت ملاحظة الهجوم لأول مرة عندما تم استنزاف المحفظة التي تحتوي على 10 بيتكوين، مما أدى إلى مصدر الروابط المزيفة. وتمثل الخطر في التوقيع السريع على جميع الطلبات، بما في ذلك الوصول الدائم إلى المحافظ. سمح هذا للمهاجمين باستنزاف عناوين Avalanche C-Chain، وسرقة شكل من أشكال BTC المغلفة . لم يطلب الهجوم نفسه محفظة Bitcoin ذاتية الحراسة، ولكنه اعتمد على الحاجة إلى اتصال Web3.

⚠️ منذ 3 ساعات، خسر أحد الضحايا 10 بيتكوين (723,436 دولارًا) بسبب التوقيع على معاملة تصيد احتيالي.

من المحتمل أن تكون هذه السرقة مرتبطة بالهجوم على سلسلة التوريد على Lottie Player في وقت سابق اليوم. https://t.co/Puq5zUnKO9 pic.twitter.com/STYgRGgyK9

— احتيال الشم | Web3 Anti-Scam (@realScamSniffer) 31 أكتوبر 2024

Users also noted the Lottie Player would populate a Web3 route with a malicious transaction when used for websites in the usual way. Analysts noted the attack targeted Ethereum and EVM-compatible chains.

The attackers’ addresses continue to show activity, affecting small holdings of various Web3 tokens. For now, the entire size of the attack has not been accounted, and may have affected other tokens. The attackers are swapping the tokens quickly through Uniswap, or even through MetaMask swap.

Lottie Player attack spread to multiple sites

The Lottie Player attack displayed a very familiar screen for Web3 users, urging them to connect some of the top wallets, including MetaMask, WalletConnect, and others.

Even the TryHackMe platform experienced the popup, but moved to an older version. The issue has been reported by other users of popular websites.

The attack affected two versions of Lottie Player, first noticed late on October 30. The attacks originated from versions 2.0.5 or higher. Website owners had to clear the attack themselves in the initial hours, by reverting to other tools or older versions of Lottie Player. Some have chosen to delete the scripts as a precaution.

Wallet owners may still have to revoke permissions, if they have connected to any of the injected links. Sites like 1inch draw in more than 590K monthly users, and may have affected multiple undetected wallets.

Lottie Player team publishes safe version

The Lottie Player team reacted by uploading a legitimate new version 2.0.8, while unpublishing the contaminated scripts. The team noted the faulty versions were three in total, published directly to NPM using a compromised access token from a developer with the required publishing privileges. The team notes no other repositories or libraries have been affected.

Lottie Player is widely used for animations and minor features on websites, but has been added to the list of distributors for malicious links. Those types of attacks target individual wallets, adding to the risk of poisoned addresses, direct targeting in email and messages, and fake website versions.

The attack happens during the next stage of a crypto bull market, accelerating attempts to steal more valuable tokens. Connecting a wallet is best done for a specific purpose, avoiding full-time permissions for signing transactions. Launching a wallet connection immediately after entering a website may be a red flag.