وفقًا لبيردنيكوف ولارين، استخدم المتسللون في مجموعة Lazarus اللعبة لجذب المستخدمين إلى موقع ويب ضار وإصابة أجهزة الكمبيوتر بمخطوطة البرامج الضارة، والتي كانت تستخدمها منذ عام 2013 على الأقل.

سمح الرمز للمتسللين بإتلاف ذاكرة Chrome، مما منحهم في النهاية إمكانية الوصول إلى ملفات تعريف الارتباط الخاصة بالمستخدمين ورموز المصادقة وكلمات المرور المحفوظة وسجل التصفح - كل ما يحتاجونه لسرقة أموال المستخدم.

هناك مشكلة أخرى تتعلق بآلية أمان Javascript V8 Sandbox التي سمحت لـ Lazarus بالوصول إلى أجهزة الكمبيوتر للتحقق مما إذا كان الاستمرار في الهجوم السيبراني أمرًا يستحق العناء.

وقال بيردنيكوف ولارين: "لقد تمكنا من trac المرحلة الأولى من الهجوم، وهو استغلال ينفذ تعليمات برمجية عن بعد في عملية Google Chrome".

"بعد التأكد من أن الاستغلال يعتمد على ثغرة أمنية يوم صفر تستهدف أحدث إصدار من Google Chrome، أبلغنا Google بالنتائج التي توصلنا إليها في نفس اليوم."

وبعد يومين من علم جوجل بالثغرة، أصدرت تصحيحًا محدثًا لحل المشكلة.

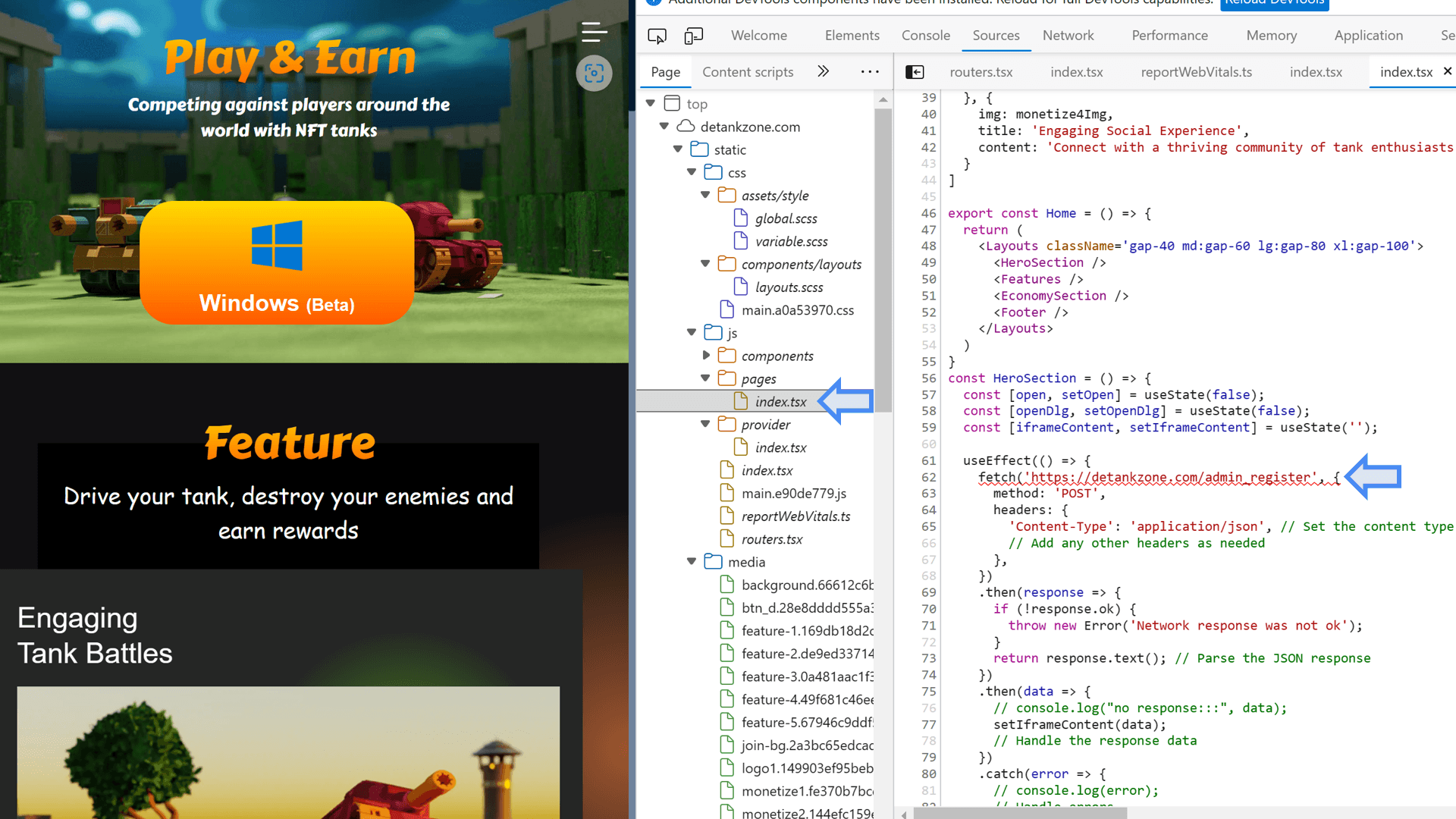

كود المصدر المسروق المستخدم لإنشاء اللعبة

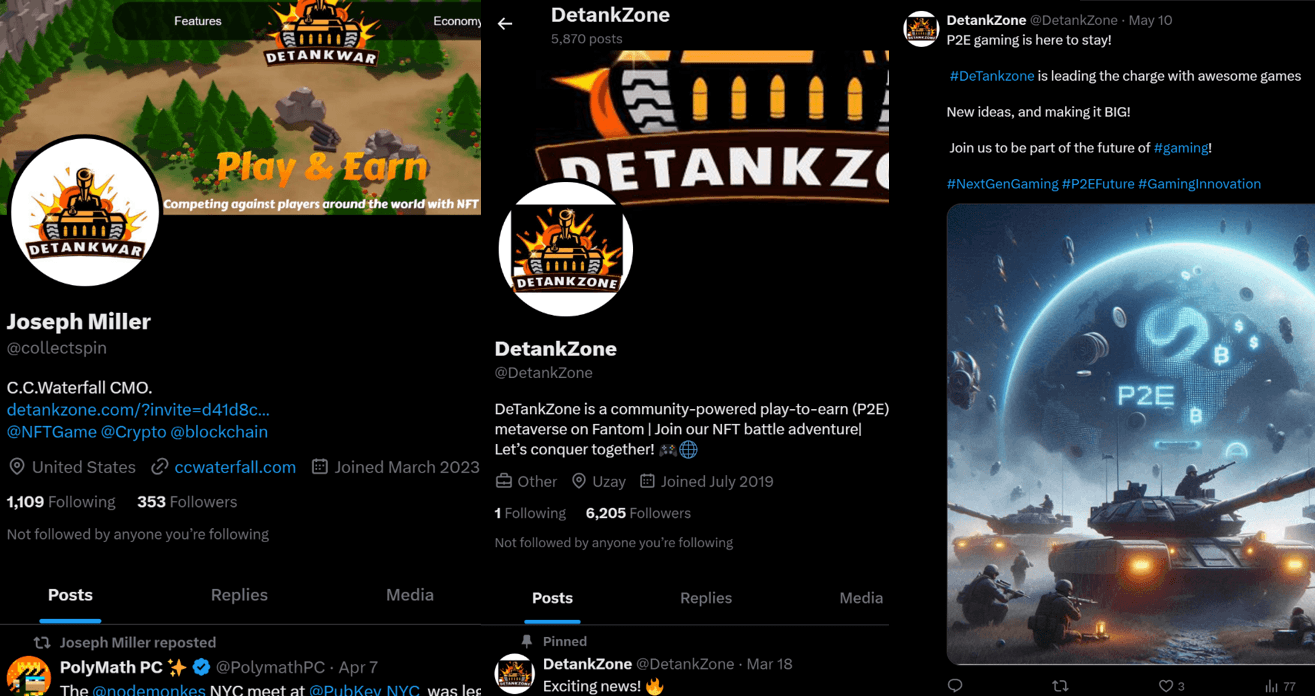

كانت اللعبة نفسها، DeTankZone أو DeTankWar، عبارة عن لعبة ساحة معركة متعددة اللاعبين عبر الإنترنت قابلة للعب بالكامل من أجل الربح مع دبابات غير قابلة للاستبدال ($NFT). يمكن للاعبين قتال بعضهم البعض في المنافسة عبر الإنترنت.

قال بيردنيكوف ولارين إن لازاروس سرق كود المصدر من لعبة مشروعة أخرى وقام بالترويج للنسخة المقرصنة بشكل كبير على وسائل التواصل الاجتماعي.

تحتوي اللعبة المزيفة على موقع ويب وصور ترويجية تم إنشاؤها باستخدام الذكاء الاصطناعي.

"على السطح، كان هذا الموقع يشبه صفحة منتج مصممة بشكل احترافي للعبة دبابات متعددة اللاعبين عبر الإنترنت (MOBA) للتمويل اللامركزي ( DeFi ) تعتمد على $NFT (غير قابلة للاستبدال)، وتدعو المستخدمين إلى تنزيل نسخة تجريبية،" بيردنيكوف و قال لارين.

"لكن ذلك كان مجرد تمويه. تحت الغطاء، كان موقع الويب هذا يحتوي على برنامج نصي مخفي يتم تشغيله في متصفح Google Chrome الخاص بالمستخدم، مما يؤدي إلى إطلاق ثغرة يوم الصفر ومنح المهاجمين السيطرة الكاملة على جهاز الكمبيوتر الخاص بالضحية.

قام Microsoft Security أيضًا بوضع علامة على اللعبة في منشور مايو على X، مشيرًا إلى أن اللعبة الضارة DeTankWar كانت تقدم برامج فدية مخصصة جديدة أطلقت عليها Microsoft اسم FakePenny.

"لقد dent Microsoft جهة تهديد جديدة في كوريا الشمالية، وهي Moonstone Sleet (Storm-1789)، التي تجمع بين العديد من التقنيات المجربة والحقيقية التي تستخدمها الجهات الفاعلة الأخرى في مجال التهديد في كوريا الشمالية مع منهجيات هجوم فريدة من نوعها لتحقيق أهداف مالية وأهداف تجسس عبر الإنترنت،" Microsoft Security قال.

"لوحظ أن Moonstone Sleet يقوم بإنشاء شركات وهمية وفرص عمل للتعامل مع الأهداف المحتملة، واستخدام إصدارات طروادة من الأدوات المشروعة، وإنشاء لعبة ضارة تسمى DeTankWar، وتقديم برنامج فدية مخصص جديد أطلقت عليه Microsoft اسم FakePenny."

تقدر خسائر مجموعة لازاروس بأكثر من 3 مليارات دولار

يمكن القول إن Lazarus أصبحت مجموعة قراصنة العملات المشفرة الأكثر شهرة منذ ظهورها على الساحة في عام 2009. وقدرت شركة الأمن السيبراني الأمريكية Recorded Future في عام 2023 أن المتسللين الكوريين الشماليين سرقوا أكثر من 3 مليارات دولار من العملات المشفرة في السنوات الست التي سبقت عام 2023.

كما وجد تقرير للأمم المتحدة أن المتسللين الكوريين الشماليين سرقوا كمية كبيرة من الأصول المشفرة في عام 2022، بتقديرات تتراوح بين 630 مليون دولار وأكثر من مليار دولار، بعد أن بدأت المجموعات في استهداف شبكات شركات الطيران والدفاع الأجنبية.

يقدر محقق Blockchain ZachXBT أن Lazarus قام بغسل ما يزيد عن 200 مليون دولار من العملات المشفرة من 25 اختراقًا بين عامي 2020 و2023. وفي منشور بتاريخ 15 أغسطس على X، ادعى أيضًا أنه اكتشف أدلة على وجود شبكة متطورة من المطورين الكوريين الشماليين الذين يكسبون 500000 دولار شهريًا يعملون لصالح " "مشاريع التشفير المنشأة.

وفي الوقت نفسه، اتهمت وزارة الخزانة الأمريكية أيضًا لازاروس بأنه الجاني الرئيسي وراء هجوم عام 2022 على جسر رونين، والذي حصد للقراصنة أكثر من 600 مليون دولار من العملات المشفرة.