عمليات اختراق العملات المشفرة مستمرة وتوسعت في الربع الثاني من عام 2024، مع عودة السوق الصاعدة. في المتوسط، حتى الاختراق البسيط قد يؤثر على المشروع بشكل عميق.

أحصت ImmuneFi، إحدى المنصات المستخدمة على نطاق واسع لمكافآت الأخطاء، 509 ملايين دولار من عمليات الاختراق والاختراق خلال الربع الثاني من عام 2024. وتختلف عمليات الاختراق بشكل كبير، من مئات الملايين من الدولارات من حيث القيمة لأكبر عمليات استغلال الجسور إلى عمليات سحب البساط التي لها تأثير على المستوى الشخصي.

وبعد تحليل الاختراقات من الفترة 2021-2023، لاحظت ImmuneFi أن التداعيات قد تكون خطيرة للغاية بالنسبة لبعض المشاريع والشبكات. تتزامن هذه الفترة مع بعض أكبر عمليات الاستغلال، بما في ذلك تلك التي تعرضت لها الجسور في Ronin و $BNB Chain وWormhole.

خلال السوق الهابطة لعام 2022، لم يكن هناك سوى 134 اختراقًا تم إحصاؤها بواسطة ImmuneFi، وكان عدد قليل منها من أكثر الحالات شهرة في تاريخ العملات المشفرة. وفي عام 2023، عندما أظهرت الأسواق علامات التعافي، حدث ما مجموعه 247 برمجية إكسبلويت.

العدد الدقيق لاختراقات العملات المشفرة غير مؤكد، حيث يحسب بعض الباحثين أيضًا عمليات سحب بساط DeFi وهجمات المحفظة الشخصية، بينما يركز ImmuneFi في الغالب على الهجمات ضد البروتوكولات. وفي بحثها الأخير، تم استخدام حوالي 100 برمجية استغلالية تم اختيارها يدويًا لاشتقاق أنماط الاتجاه.

تؤثر عمليات الاختراق على رموز التشفير الأصلية على المدى الطويل

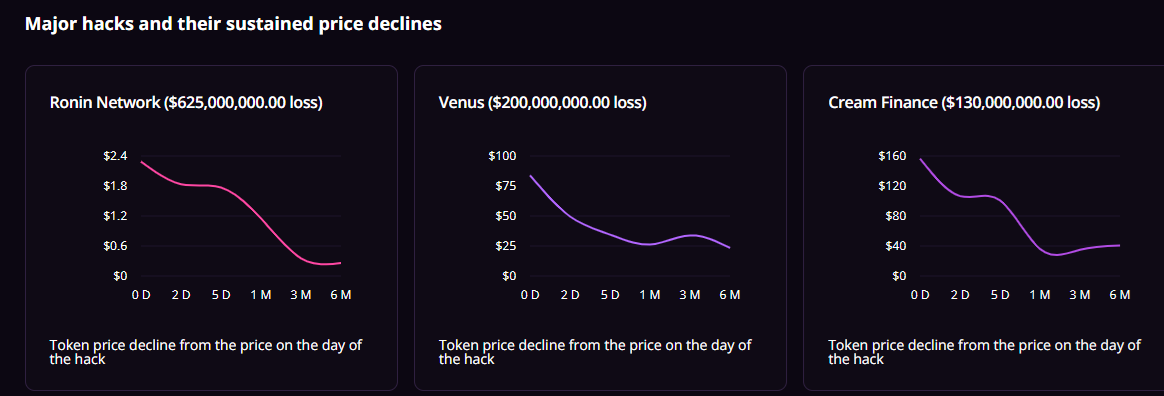

في المتوسط، يخسر البروتوكول المخترق أكثر من 16 مليون دولار. إذا كان هناك رمز أصلي، فسيتم تخفيض سعر السوق بنسبة تصل إلى 52٪ ويظل منخفضًا لمدة تصل إلى ستة أشهر. قد تفقد بعض منصات L2 مصداقيتها، وقد تختفي منتجات DeFi ، مما يجعلها غير قادرة على التعافي من السرقة. يشبه نمط الخسائر للاختراقات البارزة نمط الرسم البياني لسعر الرمز المميز.

خلال الأيام الأولى من الاختراق، غالبًا ما يبقى رمز البروتوكول مع خسائر محدودة. حتى أن بعض أسعار الرموز المميزة ترتفع، بينما يحد البعض الآخر من الخسارة بنسبة 10٪. ومع ذلك، في غضون ستة أشهر، في المتوسط، تستمر جميع المشاريع التي تم اختراقها في التدهور، ولا تتعافى أبدًا إلى مستويات ما قبل الاختراق. غالبًا ما تصل الخسارة الكاملة البالغة 52٪ في نهاية فترة الستة أشهر.

تنتمي الرموز المميزة الأكثر تأثراً إلى بروتوكولات صغيرة الحجم، حيث توسعت الخسارة في حالة Impermax Finance إلى 99.6% مباشرة بعد الاختراق. كما محوت مشاريع مثل Skyward Finance كل قيمتها، على الرغم من الاختراق الأصغر نسبيًا والذي بلغ 3.2 مليون دولار.

غالبًا ما يتم تدمير البروتوكولات الأصغر حجمًا بواسطة عمليات استغلال

غالبًا ما تكون البروتوكولات الأصغر، خاصة في DeFi ، عرضة للتدمير الكامل. وفي الوقت نفسه، لا تتأثر الرموز المميزة للمنصة الكبيرة مثل $BNB وحتى ETH وSOL إلى حد كبير بالاختراقات والاستغلالات على شبكاتها الخاصة. في حالة SOL، حتى عمليات سحب البساط اليومية يُنظر إليها على أنها مفيدة لقيمة الشبكة الإجمالية، ولا تعتبر تهديدًا.

نظرًا لفترة الاستكشاف التي قامت بها شركة ImmuneFi، قد تتفاقم بعض تأثيرات خسارة الأسعار بسبب السوق الهابطة. قد تؤدي عوامل أخرى أيضًا إلى الضغط الهبوطي على الرمز المميز. يقترح نموذج ImmuneFi انخفاضًا متوقعًا في الأسعار بعد كل هجوم.

ويشير موقع ImmuneFi إلى أن تداعيات هجوم القراصنة غالبا ما تكون أعمق بكثير مقارنة بالمبالغ الفعلية المسروقة. تؤدي عمليات الاختراق النادرة إلى تعريض جميع الأصول الموجودة على المنصة للخطر، كما في حالة Wormhole أو جسور Ronin. تعد عمليات استغلال العمليات المالية هي الأكثر تكلفة لأنها تنشر العدوى عبر DeFi . أشارت ImmuneFi أيضًا إلى أن $BNB Chain فقدت بعضًا من سمعتها بسبب عمليات الاستغلال المتكررة.

وفقًا لـ ImmuneFi، فإن 35% من جميع عمليات الاختراق تتم على Ethereum ، على الرغم من أن تأثير المنصة وحجمها يساعدان على تجنب الإضرار بالسمعة. كانت سلسلة $BNB ، على الرغم من قلة حركة المرور فيها، مكانًا لـ 23% من جميع عمليات الاستغلال بسبب استضافة مشاريع أكثر خطورة. أكبر عملية اختراق حتى الآن تعود إلى سلسلة Ronin، حيث تجاوزت الخسائر 600 مليون دولار.

تلحق عمليات الاختراق ضررًا خاصًا بشركات العملات المشفرة الناشئة التي تضم فرقًا صغيرة، وغالبًا ما تأتي مع اتهامات بوظيفة داخلية والإضرار بالسمعة. قد يقضي المطورون أيضًا بعض الوقت في اكتشاف الاختراق، مما يؤدي إلى إبطاء خرائط طريق المنتج لمدة ثلاثة إلى أربعة أشهر. بالإضافة إلى ذلك، تكون العناوين المخترقة عامة وغالبًا ما يستعيد الحدث الأولي ظهوره عندما يقوم المتسلل بغسل الأموال أو خلطها.

يعد تدقيق البروتوكولات أيضًا بمثابة حقيبة مختلطة من النجاح. ومن بين 211 برمجية استغلالية تم تسجيلها في السنوات القليلة الماضية، افتقرت 85 منها إلى أي نوع من التدقيق. أما البقية فكان لديهم نوع من الأمان في trac الذكية، لكنهم ما زالوا يفتقرون إلى ثغرة أمنية. بالإضافة إلى ذلك، يُظهر البحث الذي أجرته ZachXBT إمكانية إضافة تعليمات برمجية ضارة بعد حدوثها، خاصة من قبل الفرق التي تقوم عن غير قصد بتعيين متسلل.

تقارير مشفرة بقلم كريستينا فاسيليفا